-

Some things never change

Scrivo questo post mentre mi preparo ad affrontare un vero e proprio intervento chirurgico a cuore aperto per i dolori per la partenza di Beppe

. Abbiamo discusso di tante cose e proprio ieri facevamo i soliti discorsi noiosi sull'etica, innovazione, compatibilità ecc. E facevo con lui l'osservazione che con UAC, Vista è arrivato a destinazione: ovvero di un OS alla Cutler sicuro ma usabile. I precedenti tentativi sono sempre stati amputati da una necessità di retrocompatibilità. Se XP fosse stato così inflessibile con le ACL e permessi vari a quest'ora probabilmente staremmo usando Windows ME third edition.

. Abbiamo discusso di tante cose e proprio ieri facevamo i soliti discorsi noiosi sull'etica, innovazione, compatibilità ecc. E facevo con lui l'osservazione che con UAC, Vista è arrivato a destinazione: ovvero di un OS alla Cutler sicuro ma usabile. I precedenti tentativi sono sempre stati amputati da una necessità di retrocompatibilità. Se XP fosse stato così inflessibile con le ACL e permessi vari a quest'ora probabilmente staremmo usando Windows ME third edition.Ogni versione dell'OS, a partire da Windows 95, ha introdotto qualche "novità" che ha causato non pochi scompigli alle applicazioni che pre-datano l'OS. Questo i sintesi quanto accaduto, da allora ad oggi: Windows 95 portò introduzione dei nomi di file lunghi; ai developer toccò sistemare le applicazioni per supportare i nomi lunghi come si deve. Apple si congratulò a suo modo. Windows NT creò non pochi scompigli per via dell'HAL e di un nuovo file system dotato di ACLs. In Windows 2000 le ACLs sul file system cominciarono ad essere più restrittive e le applicazioni dovettero ancora adeguarsi. Windows XP fu il primo OS consumer basato su NT ed introdusse l'NTFS come file system di default: molte applicazioni, sopratutto quelle scritte per Windows 95 basato su FAT 32, hanno dovuto fare i conti per la prima volta con ACLs, profili utente e permessi. Sin dai tempi di NT, le linee guida imploravano di considerare l'utente di default avente permessi limitati. Poche le applicazioni che ne hanno tenuto conto abituate com'erano a scrivere file di configurazione direttamente in C:\program files. Vista ha finalmente messo la parola fine a questo giochino e non solo: le schede grafiche, dotate di driver più interessati alla performance che all'affidabilità, hanno dovuto fare dell'extra qualche volta con risultati meno che soddisfacenti. Ma ci sono anche le modifiche alla Session 0, l'introduzione degli integrity level e altre cose che hanno cambiato come si scrive e si comporta una applicazione Win32.

Cosa verrà dopo? Se questo non è il sistema che Cutler aveva in mente 12+ anni fa, ci somiglia al 99.9%. Le scelte di Vista, dettate anche da una attenzione non voluta e continua di malintenzionati, sono oggettivamente molto coraggiose. I risultati, se si comparano le vulnerabità con le versioni precedenti, non mancano. E commercialmente non sta andando affatto peggio di XP. Dubito che fra qualche anno, quando le quote di mercato saliranno ai livelli di XP di ora, saranno necessari cambiamenti altrettanto drastici.

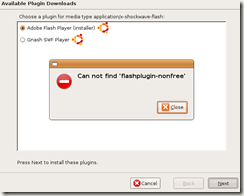

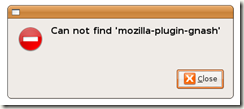

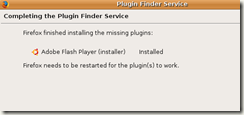

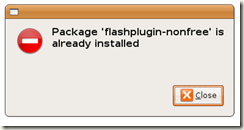

Ma questo non c'entra assolutamente niente con il titolo. Che ha a che fare con l'ennesima deludente recensione di Ubuntu 7.10 in virtual machine. Su una installazione "vergine" installare Flash in Firefox mi è risultato davvero impossibile, nonostante diverse peregrinazioni su Google. Siccome davvero sono scocciato, non mi va di spendere neanche una parola in più, lascio fare agli screenshot:

Some things really never change.

-quack

-

Died in a Blogging Accident

Nel momento in cui XKCD aveva pubblicato la sua ultima vignetta il numero di risultati google per la frase "Died in a blogging accident" era davvero due come mostravo a Beppe.

La vignetta però, divertente al punto da rimbalzare velocemente da un blog all'altro, ha causato un vorticoso aumento del numero dei risultati google per la frase fino a superare i 7000 e falsare la misurazione iniziale nella vignetta. Il gatto si è morso la coda.

-quack

Technorati tags: Cazzate -

Snumerati #2

Durante una delle prime lezioni del corso di AOS all'Università, che si occupa di capire come migliorare con sistemi intelligenti la vita dei medici, venne fuori che i medici sono tra le categorie di snumerati più sorprendenti. Aggiungerei dopo gli avvocati (?), che con la statistica sembrano aver preso distanze enormi.

Un articolo controverso di Bruce Schneier, Steal This Wi-Fi, è all'origine di questa quote:

I remain unconvinced of this threat, though. The RIAA has conducted about 26,000 lawsuits, and there are more than 15 million music downloaders. Mark Mulligan of Jupiter Research said it best: "If you're a file sharer, you know that the likelihood of you being caught is very similar to that of being hit by an asteroid."

Fatti i dovuti calcoli, le probabilità di essere colpiti da un asteroide sono dello 0.17%, immagino nello stesso arco di tempo in cui la RIAA ha colpito i 26000 utenti. Abbondando a 5 anni, viene fuori che su una popolazione mondiale stimata in ribasso a 5 miliardi di persone circa 8,5 milioni di persone sono state colpite da asteroidi negli ultimi 5 anni. Davvero un bel guaio!

-quack

-

Snumerati

Certo che i numeri devo far davvero paura se la risposta alla seguente

email:

email: "mi procureresti la percentuale di problemi individuati usando XYZ"

è stata:

"XYZ è molto importante".

(si ma a me serve un report pseudoscientifico per cui qualche numero mi farebbe pure comodo, no?)

Ma il mio interlocutore non è l'unico che con i numeri ha molta allergia. È di questi giorni la notizia del grande flop di Vista che ha venduto quanto XP. Esatto: Vista ha venduto quanto XP (in percentuale of course) ma sono popolari litanie già sentite ai tempi di XP (consiglio il post di Ed Bott da cui proviene il link). Unica lancia che mi sento di spezzare in favore di certe Cassandre è il fatto che dopo 5 lunghissimi anni qualcuno possa essersi legittimamente scordato come funzionino le cose. Se ci si scorda facilmente di cose grandi, figuriamoci di numeri e percentuali.

Allego al post la foto di John Allen Paulos che sta agli snumerati come l'aglio a Dracula.

-quack

UPDATE: BillG parlava di licenze ma per sbaglio ha detto utenti e su tale affermazione è stato costruito un castello di ipotesi volto a dimostrare il grande flop di Vista. Il report ufficiale del 24 Gennaio 2008 mette la parola fine su questo episodio.

-

Perle

Chiedo scusa per la metafora acquatica, sono "ossigenato" dalla seconda lezione di nuoto e me la son cavata pure bene.

Le tre perle di oggi ce le metto io, le ostriche le lascio cercare come esercizio anche perché è più interessante disquisire dei peccati che dei peccatori.

Per ragioni che solo uno psicopatologo potrebbe chiarire, tutti i grandi produttori di sistemi Unix del tempo ([snip] [ndP] il tempo si riferisce alla data di rilascio del DOS) si rifiutarono categoricamente di creare una versione del loro sistema operativo destinata alle macchine personal, anche quando apparirono sul mercato prima le CPU Intel 80286 (16bit) e 80386 (32bit)

(Vik scusa la ripetizione)

Leggere una perla così mette un po' i brividi. Viene da chiedersi se l'autore abbia meno di quindici anni o se negli ultimi 25 anni abbia vissuto su un altro pianeta. Per svariati motivi:

1) il primo PC, modello XT, era equipaggiato con 128KB di Ram soltanto. Farci girare un sistema come Unix sarebbe stata una sfida immensa

2) il primo processore commerciale Intel a 32-bit, meglio attrezzato per un OS come Unix vista la presenza dei 3 ring di esecuzione, è apparso nel 1986 quando già il così bistrattato DOS era alla versione 3.2

3) qualcuno, non psicopatico evidentemente, ha provato a vendere Unix su x86 ma con scarsissimo successo commerciale. Dov'era l'autore quando il mercato ne ha decretato l'insuccesso? Non è che magari Unix, nella sua ultima incarnazione, deve il suo "successo" al fatto che può essere rivenduto/ridistribuito a margini molto bassi?

La mia paura inconscia è di immaginare che opinioni così trovino la strada nella stanza delle decisioni di qualche azienda importante. Se IBM avesse dato retta a siffatta opinione, il PC non avrebbe mai visto la luce e l'informatica sarebbe rimasta nei laboratori aziendali di qualche mega-corporation.

Seconda perla:

[...] in realtà il buon vecchio Netscape non ci ha veramente lasciato. Ma i veterani della Rete rimpiangeranno la mancanza del suo nome originale, che rievoca una delle prime lotte dei Davide dell'open source e degli standard aperti contro i Golia dell'informatica proprietaria.

Anche a me dispiace dell'addio di Netscape, anche se un po' mi ha ricordato una barzelletta di Groucho Marx in un numero di Dylan Dog. Ma porca miseria, anche questa quote mi porrebbe la stessa domanda su dove abbia vissuto l'autore negli ultimi 15 anni. In quanto:

1) il buon vecchio Davide, nelle prime 4 o 5 versioni ad esempio, non era così "simpatico" e "open source" come descritto. Netscape era un prodotto commerciale chiuso, carente e a pagamento; dov'era l'autore quando doveva mostrare il suo supporto per Davide a suon di 80$ per licenza?

2) il buon vecchio Davide fino al 1998-1999 spadroneggiava con quote di mercato superiori alla maggioranza assoluta; volendo si può pure immaginare un Davide con le sembianze Schwarzenegger e un Golia con le sembianze di Don Lurio: però ciò toglie parecchio alla metafora che non ci azzecca più così bene

3) Il nome Netscape associato a standard aperti??!?!

When Netscape first unveiled their web browser they added a unique tag that would ostensibly draw attention to an important word or phrase -- by causing it to flash on and off in the web page. Rather than working through the international W3 consortium and developing an accepted standard for this features, they just added the functionality to their web browser.

I piedi hanno cominciato a ridere troppo, mi si son rotte pure le scarpe. Ma com'è che si parte dall'informatica e si finisce al cabaret?

Infine una perla versione fanboy. Tempo fa si discuteva di IMEI, IPhone e privacy; il tutto si è rivelato una bolla di sapone, ma questa perla, pubblicata prima della scoperta della bolla, è proprio da fanboy:

Attenzione: si tratta di una possibilità, e non si può escludere, per correttezza, che Apple anonimizzi tutti questi dati che raccoglie

Chissà perché quando si tratta di certe aziende la "correttezza" è sempre d'obbligo.

UPDATE: Mancava la perla più divertente.

Unfortunately, all the Windows NT family (including Vista) still have the same security flaw — MBR [Master Boot Record] can be modified from usermode

Se sei amministratore puoi modificare l'MBR (e quindi anche installare un OS diverso, fare un upgrade dell'OS, ecc.). Roba da Checco Consoli.

Più caustico che mai.

-Enjoy

-

Habemus contractor

Finalmente abbiamo assunto l'ultimo dei tre contractor, ovvero persona impiegata a progetto a tempo determinato, che serviva per il nostro nuovo progetto super-segreto.

L'accento è sulla parola finalmente.

Finalmente perché le statistiche sono state contro questa assunzione che si protrae da diversi settimane: per ogni set di cinque curricula buoni, solo uno passava lo screening iniziale. Per ogni set di cinque candidati che superavano lo screening, solo uno fittava la posizione richiesta come un guanto. Ed il penultimo candidato ha avuto qualche problema ortogonale ed è stato scartato (non so e non voglio sapere cosa abbia combinato nella sua vita precedente). Fatti i calcoli per tre posizioni abbiamo ascoltato/intervistato/interrogato una media di 100 persone in due mesi o meno.

Finalmente perché certi curricula sono gonfiati come una combinazione soda + mentos. Se n'era accorto anche Jeff.

Finalmente perché la persona che dovrà dirigere il progetto è andata allegramente in vacanza lasciando il compito di colloquiare a tre poveri sfigati, divisi in uno screener telefonico e due intervistatori [quasi]-live. Se si calcola che il tutto si è svolto in 8-10 settimane si può capire come la crisi di identità personale (chi sono e cosa voglio) è stata più volte paventata; e dopo questo rush intensivo, questo ruolo è diventato per me un po' demodé.

Finalmente perché, la coordinazione di tutto questo, ha fatto traballare un po' quello che dovrei fare per stipendio. Per fortuna c'è stato anche Natale. O sfortuna?

Finalmente perché nei corridoi si può tornare a parlare di altro, anziché del problema Kanji:

a) An ASCII character is one byte long and the most significant bit in the byte is always '0'.

b) A Kanji character is two bytes long. The only characteristic of a Kanji character is that in its first byte the most significant bit is '1'.Now you are given an array of a characters (both ASCII and Kanji) and, an index into the array. The index points to the start of some character. Now you need to write a function to do a backspace (i.e. delete the character before the given index).

Finalmente perché, a valutare una risposta al problema "bastardo" di cui sopra, non ci devo più neanche pensare.

-quack

Technorati Tags: CazzateP.S. il problema Kanji è solo un esempio. I contractor vengono assunti in base all'esperienza nel dominio del problema da risolvere.

-

Quattrocento lire

Ci sono pochi film che possono essere rivisti migliaia di volte di seguito. "Il pap'occhio" è uno di questi. La scena che segue è tratta dal mitico film di Arbore che ha lanciato anche Benigni. La voce di San Simeone è quella dell'ingegner Luciano De Crescenzo.

L'audio è fuori sincronia ma il clip rimane tuttavia godibilissimo.

Enjoy!

-

Gioco quadridimensionale

-enjoy

Technorati tags: Cazzate, quarta dimensione -

Guerra fresca

A dire la verità se ne sentiva davvero la mancanza a furia di sentire sempre

gli stessi ritornelli.

gli stessi ritornelli.Parlo di quella di WordPress vs. Graffiti che, nonostante imparentata con quella di PHP vs. .Net (come se una guerra fosse davvero possibile[1]), sembra alquanto interessante e ricca di colpi bassi (...I’d rather slit my wrists than use IIS, ASP.NET, or SQL Server, for example...).

L'elenco si allunga.

-quack

Technorati Tags: Guerre di religione

[1] la mia opinione è fortemente influenzata dalla relativa facilità di scrivere codice in condizioni impensabili ("an ORM layer while blindfolded, upside down and with both hands tied behind the back" [cit.])PS la citazione, proveniente da uno dei meeting di WinFS, merita una storia a parte

-

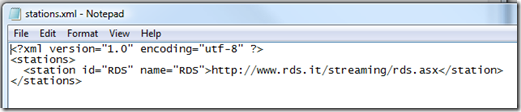

RDS gadget

Beppe mi ha trasmesso la passione per RDS, una radio con un buon mix di canzoni Italiane, straniere hot e cazzate. Mi ha pure mostrato un piccolo gadget per ascoltare le webradio via sidebar di Vista, tanto comodo in ufficio, ma mentre lo cercavo online mi sono imbattuto in un piccolo gioiello: Perfect Radio, un gadget quasi perfetto, ma piccolo, comodo con la regolazione volume e solo quanto serve: dulcis in fundo, come tutti i gadget, gratuito.

Unico neo il fatto che il toolino non permette la configurazione delle stazioni. Basterà farlo a mano, editando il file in C:\Users\<nomeutente>\AppData\Local\Microsoft\Windows Sidebar\Gadgets\PerfectRadio.gadget\stations.xml

Il mio è diventato semplicemente:

ma nulla vieta l'aggiunta di altre stazioni.

Cosa manca? Il link al gadget. Eccolo.

-enjoy!

P.S. è ricominciato il lavoro ufficiale e pure la sfiga: causa tempesta di vento un ramo abbastanza "robusto" si è accartociato sulla mia macchina ammaccandola. Il buon giorno si vede ancora dal mattino?

Technorati Tags: Vista Gadgets, Web Radio -

Duemila8

Basta con i buoni propositi. Questo è quello che accadrà o sta già accadendo.

- Addio Google. Per le ricerche passo - anzi sono già passato - a Scroogle. Stessi risultati senza i miei dati in cambio. Addio pure Google Notebook (rimpiazzato presto ad una applicazione ASP.Net ad hoc: una cazzata insomma) e spero addio pure a Google Reader un po' più complicato da rimpiazzare.

- Una nuova piattaforma di blog in arrivo, grazie anche a Beppe.

- Il corso di nuoto.

- La cittadinanza ammerigana (?). Un altro passo è stato fatto ieri, 31 Dicembre. Se non ci sono intoppi potremo votare alle prossime presidenziali. Si accettano suggerimenti

Altre novità dovranno attendere tempi migliori.

(sopra: i problematici fuochi artificiali di quest'anno)

-quack

-

Commento sul 2007

Buon anno.

-

Privacy e paradossi

Surprise, surprise, surprise. Profetico? No il corso di certi eventi è semplicemente inevitabile.

-quack

-

Somme algebriche

I problemi con i PC sono come le correnti in un nodo: la somma algebrica è costante e magari fosse zero. In una puntata precedente erano rimasti sospesi due problemi o presunti tali. Quello dell'abbonamento di OneCare, che risultava erroneamente scaduto, e quello di un hard-disk che sembrava difettoso.

Il primo è stato risolto come "fixed" con 2 mesi di abbonamento gratis per l'impiccio:

There was a technical issue due to which your subscription was cancelled. This issue has now been fixed; we have extended your subscription and it will now expire on December 21, 2008. We apologize for this inconvenience, and thank you for being a Windows Live OneCare customer.

Il secondo invece è stato risolto come "by design". In effetti sembrava che certe operazioni ci mettessero tanto perché tra l'avvio dell'operazione e il completamento c'era sempre di mezzo un periodo di sleep. Ed io chissà che mi pensavo.

Per due problemi che vanno, due problemi che arrivano. Uno riguarda Windows Home Server ma questo post mi rassicura un po' almeno fino al rilascio della patch ufficiale; la paranoia intanto è alle stelle. Il secondo riguarda le previous versions e qualche interazione strana con OneCare (ancora tu?!). Di più appena io stesso ci vedo chiaro.

Forse vale la pena giocare qualche numero al lotto. Suggerimenti?

-quack

-

TPM e bitlocker

Nella "puntata" precedente ho raccontato come funziona il secure boot su una Trusted Platfrom (TP). Bitlocker è una feature di encryption "tombale" introdotta con Vista per arginare il fenomeno del trafugamento dei dati via furto dei laptop. Bitlocker, per funzionare, non richiede la presenza del TPM ma laddove esistente ed abilitato ne può fare uso. In questo post farò ampio uso di terminologia (es. sealing, PCR) introdotta nella puntata precedente.

Nella "puntata" precedente ho raccontato come funziona il secure boot su una Trusted Platfrom (TP). Bitlocker è una feature di encryption "tombale" introdotta con Vista per arginare il fenomeno del trafugamento dei dati via furto dei laptop. Bitlocker, per funzionare, non richiede la presenza del TPM ma laddove esistente ed abilitato ne può fare uso. In questo post farò ampio uso di terminologia (es. sealing, PCR) introdotta nella puntata precedente.Bitlocker funziona in maniera piuttosto semplice. Innanzitutto divide la partizione principale (es. C:\) in due partizioni "asimmetriche". Una piccolina e destinata a contenere il minimo indispensabile verrà usata per fare il boot (di solito chiamata S:\); l'altra verrà usata per contenere tutto il resto del contenuto originale di C:\. Nella versione attuale Bitlocker non permette di sigillare drive non di sistema (D:\, E:\, ecc.).

Splittata la partizione di sistema, l'attivazione di Bitlocker avviene in due fasi: la creazione di una chiave simmetrica e successiva criptazione del drive C:\ con tale chiave simmetrica. La chiave simmetrica, che va sotto il nome di Volume Master Key (VMK), può essere memorizzata in due diverse locazioni: in assenza di TPM può essere archiviata su chiave USB[1]; laddove il TPM è presente la VMK viene "sigillata" e salvata sul drive S:\

Una copia della VMK (recovery) viene generata per dare la possibilità di sbloccare il boot laddove succeda legittimamente qualcosa che possa prevenire l'un-sealing della VMK (esempio: installazione di hardware che cambia la configurazione del BIOS). Ovviamente il consiglio è di stampare la chiave di recovery e tenerla chiusa in un posto "tranquillo": il parallelo è con la copia della chiave di casa.

La criptazione del drive avviene in background grazie al low priority IO e in maniera safe. L'algoritmo basato su AES, la cui interessantissima descrizione è contenuta in questo paper in inglese, è sector based: il SO è in grado di distinguere quali settori sono criptati e quali no, nel caso un evento esterno possa interrompere il processo di criptazione.

In aggiunta alla chiave simmetrica è possibile proteggere il boot tramite PIN. Tali impostazioni sono poi forzabili a livello aziendale via group policy.

Per ulteriori approfondimenti consiglio una visita al System Integrity Team Blog da cui cito un paio di post interessanti:

Possibili FAQ:

Quale differenza c'è tra tenere la chiave di volume (VMK) su pendrive e fare uso di TPM?

Aldilà di una questione soggettiva di praticità, solo un TPM può garantire che il sistema è integro tramite il meccanismo di secure boot.Cosa succede se il sistema non si riavvia e chiede la chiave di recovery?

Questo può accadere per svariati motivi, uno dei quali la modifica legittima di impostazioni del BIOS, l'aggiunta/rimozione di hardware, installazione di un menù multi-boot, ecc. Una volta inserita la chiave di recovery, il sistema si avvia e a questo punto basta disattivare/riattivare Bitlocker per rigenerare l'impronta del sistema con le nuove impostazioni. Dal successivo riavvio la chiave di recovery non sarà più necessaria. Un'altra possibilità, per evitare questa noiosissima operazione in caso di frequenti cambi di impostazioni (es. il Sony Vaio ha uno switch stamina-performance che cambia le impostazioni nel bios), è quella di indicare esplicitamente i registri PCR da usare per il sealing della VMK. Questo si può fare con i seguenti via gpedit.msc -> Administrative Templates - Windows Components -Bitlocker Drive Encryption -> "Configure TPM Platform Validation Profile"I dati criptati con BitLocker sono inviolabili?

Assolutamente no. BitLocker usa algoritmi pubblicamente documentati e attacchi di forza bruta sono sempre possibili. BitLocker è un deterrente eccezionale per il trafugamento di dati ma non è un espediente magico contro le forze del male. Con sufficiente tempo e risorse qualsiasi algoritmo di criptazione diventa violabile.Posso conservare la chiave di recupero nella partizione di boot (S:\)?

Certo, ma è come chiudere la porta a chiave e lasciare la chiave nella serratura. Non mi sembra un'ottima idea.Lo voglio "comprare" ed "installare", cosa devo fare?

BitLocker, come tutte le feature "aziendali" di Vista, è disponibile solo su Vista Enterprise o Vista Ultimate. Su quest'ultima è disponibile - via Ultimate Extra - il BitLocker drive preparation tool che semplifica le operazioni di ripartizionamento dell'HD. In ogni caso una guida passo passo è presente a questa pagina in inglese.Argomento del prossimo post sul Trusted Computing sarà il controverso meccanismo della remote attestation.

-quack

[1] Per memorizzare la chiave su pendrive è necessario - per ovvi motivi - che il sistema BIOS+chiavetta supporti il boot da pendrive: questo garantisce che il codice di pre-boot possa accedere allo VMK sul pendrive senza bisogno di driver -

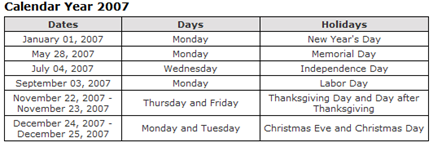

Feste comandate

Oggi, a differenza di quanto accade in Italia, qui negli USA si lavora. Il calendario delle feste comandate è ovviamente completamente diverso:

Il silenzio surreale nel building è impagabile: nel parcheggio ci sono quattro macchine soltanto. Per un papero solitario come me, fichissimo!

-quack

Technorati Tags: Ammeriga, Feste Comandate -

Messaggi di auguri

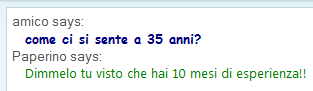

Pochi giorni fa ho festeggiato i miei primi 35 anni. Un amico, nato esattamente 10 mesi prima di me, mi porge gli auguri in maniera bizarra. Lui alza la palla, io schiaccio:

Due regali eccezionali quest'anno: festeggiare il compleanno in "famiglia" per la prima volta in 10 lunghissimi anni e un corso di nuoto per principianti da fare a Gennaio; roba da buoni propositi, di quelli eterni sempre uguali da anni.

-quack

-

Buone feste 2007

Buone feste... e se usate Windows, affrettatevi ad ascoltare i vostri MP3. Fra otto giorni scadono (*), parola di Ross Anderson!

By 2008, you may find that the costs of turning TC off are simply intolerable.

(*) ovviamente non è vero!

-quack

-

Meeting e navette

È da tanto che non parlo di meeting chiuso come sono nel mio ufficio a lavorare (!) in questi giorni da calma piatta post pandemica (molti annunciano di essere malati ed intravedo una correlazione con i giorni di malattia inevitabilmente persi con la fine dell'anno solare). Pochi giorni fa però, invitato per la seconda volta ad un meeting per backup, ne ho scoperto un'altra categoria niente affatto rara. I meeting in trasferta.

Si definisce meeting in trasferta, un meeting organizzato in posto che richiede la maggioranza assoluta di trasferte: ovvero la metà più uno dei partecipanti proviene da un building diverso. Maggiore è la distanza media da coprire, più alto il valore dei "punti trasferta" acquisiti dal meeting. Proprio nei giorni scorsi mi hanno invitato per la seconda volta ad Alcatraz, nome in codice dato al building in questione per via dell'aspetto esteriore alquanto austero. A voler coprire a piedi la distanza B27-Alcatraz, ci metterei nei giorni di perfetta forma almeno 40 minuti, per cui l'opzione pedonale non è neanche PiC (prendibile in considerazione). Siccome mi è capitato in entrambe le occasioni di essere piacevolmente smacchinato, l'unica alternativa rimasta è quella della navetta.

Si definisce meeting in trasferta, un meeting organizzato in posto che richiede la maggioranza assoluta di trasferte: ovvero la metà più uno dei partecipanti proviene da un building diverso. Maggiore è la distanza media da coprire, più alto il valore dei "punti trasferta" acquisiti dal meeting. Proprio nei giorni scorsi mi hanno invitato per la seconda volta ad Alcatraz, nome in codice dato al building in questione per via dell'aspetto esteriore alquanto austero. A voler coprire a piedi la distanza B27-Alcatraz, ci metterei nei giorni di perfetta forma almeno 40 minuti, per cui l'opzione pedonale non è neanche PiC (prendibile in considerazione). Siccome mi è capitato in entrambe le occasioni di essere piacevolmente smacchinato, l'unica alternativa rimasta è quella della navetta.Prendere la navetta è un'esperienza che va fatta almeno una volta a trimestre: le navette "normali" sono calde, rassicuranti e dotate di caramelline anti-stress. L'esperienza deve essere trimestrale per meglio confrontare gli algoritmi di distribuzione e di percorso delle navette. In nove anni si sono evoluti in maniera pazzesca, giungendo all'attuale perfezione (max. 20 minuti tra chiamata e arrivo a destinazione) passando attraverso diverse macro fasi qui elencate in ordine di implementazione cronologica:

- FCFS: first come first serve. La navetta raccoglie i passanti e li porta a destinazione in ordine di salita sulla navetta. Questo algoritmo rendeva il tempo di navigazione totalmente imprevedibile

- CSF: closest served first. La navetta raccoglie i passanti ma serve per prima il più vicino. Poteva capitare però che una navetta venisse presa in ostaggio da prigoni con poca voglia di andare a piedi tra due building ravvicinatissimi.

- AdL: autobus di linea. Due percorsi, il rosso e il verde, che vanno tra i vari building in due sensi di marcia opposti, orario e antiorario. La navetta si ferma a tutte le stazioni e questo penalizza chi ne ha più bisogno e cioé quelli che si muovono tra due estremità opposte del campus

- FM: fritto misto. Due percorsi fissi come in AdL ma la navetta si ferma solo nei building necessari e perciò può prendere scorciatoie. Finora effettivamente il migliore in assoluto.

In questi giorni kilometrici sto pensando seriamente all'introduzione di una tessera Shuttle-Millemiglia. Chissà che prima o poi mi diano retta, nel frattempo mi consolo con il fritto misto.

-quack

-

Teorema

La sfiga esiste

Dimostrazione:

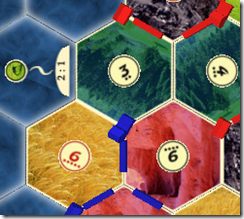

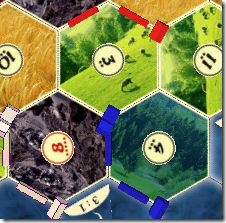

Partita a Catan, piazzamento iniziale:

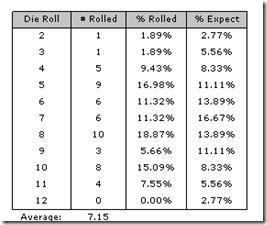

I numeri 8, 6, 9 e 4 sono buoni. Ma le statistiche pessime:

Il 9 è stato 'tirato' 3 volte. Il suo equivalente statistico (5) ben 9 volte.

Il 4 è stato 'tirato' 5 volte. Il suo equivalente statistico (10) 8.

Il 3 è stato 'tirato' 1 volta. Il suo equivalente statistico (11) 4.

Rapporto uscita ai dadi numeri scelti-equivalenti: 9:21.

Il 7, numero dello spostamento del ladro, è apparso solo 6 volte. Il ladro ha stazionato sul 6 abbastanza a lungo. Risultato:

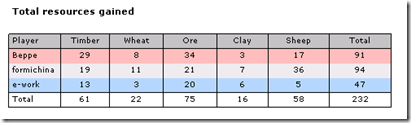

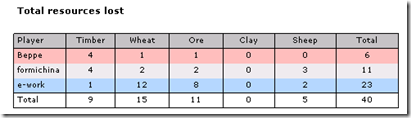

47 risorse guadagnate contro 91-94.

Di queste 47:

23 sono andate perse per colpa del ladro (contro 6 e 11).

Siccome è la somma che fa il totale, queste le risorse a disposizione: 24 contro 85 e 83. Sconfitta memorabile, teorema dimostrato. La sfiga esiste, ci vede benissimo e prende la mira anche al buio. [cit.]

-quack

P.S. se a qualcuno è venuta voglia di imparare uno dei giochi da tavolo più belli di sempre, qui può trovare qualche link utile.