-

Firefox URI handler demistificato

UPDATED

Avevo letto giorni fa della diatriba sul baco che affligge Firefox ma sfruttabile via Internet Explorer. Cercherò di spiegare come funziona la cosa facendo spero un po' di chiarezza: siccome il baco chiama in causa i due browser, si sono create due fazioni partigiane diverse che danno la colpa rispettivamente a Firefox e ad IE.

Prima di tutto la fonte: il baco è stato scoperto da Thor Larholm e la descrizione in inglese può essere letta a questa pagina. Tutte le altre fonti, inclusa Secunia, citano la pagina di Thor.

Qual'è il problema? Questa chiave del registry che definisce come comportarsi con lo specifico URI handler:

[HKEY_CLASSES_ROOT\FirefoxURL\shell\open\command\@]

FIREFOX.EXE -url "%1" -requestPendingche indica come invocare firefox passando una URL (l'url prende il posto di %1). Se la URL ha la forma:

FirefoxURL://foo" –argument "qualcosa di losco

la chiave in questione porterà all'esecuzione di questa riga di comando:

FIREFOX.EXE -url "FirefoxURL://foo" –argument "qualcosa di losco" -requestPending

e cioé Firefox verrà eseguito con il parametro aggiuntivo "qualcosa di losco".

Dove sta il problema? Nella chiave del registry: IE si limita a leggerla, a sostituire %1 con il parametro passato e a invocare il processo risultante. La cosa tragica è che IE, come qualsiasi altro software inclusi i client di posta, non può davvero fare altro. Il problema si presenterebbe quasi identico se al posto dei doppi apici (") fosse usato un qualsiasi altro carattere di delimitazione (#). L'unica alternativa per chi vuole lanciare Firefox è di leggere la chiave del registry, cercare di interpretarla (il programma penserebbe «uhm vediamo, %1 è racchiuso tra doppi apici, quindi mi tocca fare qualcosa, ecc.») e manipolare i parametri per l'applicazione target di conseguenza: ce n'est pas possible! Il chiamante non può essere responsabile per la validazione dei parametri del chiamato, altrimenti occorrerebbero tonnellate infinite di codice che si limita solamente a controllare i parametri: evviva! Qual'è il modo più corretto per sistemare la falla? La soluzione più banale, sicura e funzionale è fare in modo che la URL sia sempre l'ultimo parametro dopo lo switch -url: tutto ciò che segue verrebbe interpretato come URL che a sua volta è posta immagino sotto ampio scrutinio, ma dubito che a questo punto possa essere implementabile per motivi di backward compatibility.Con un meccanismo simile lo stesso Thor afferma è possibile lanciare con parametri altre applicazioni tra cui Acrobat, Outlook, ecc. A differenza di firefox però nessuna di queste applicazioni formatta l'HD[1] se vi si passa come parametro "/format C:". Qualcuno ha pure pensato che IE potrebbe semplicemente evitare di invocare tali applicazioni, ma se una applicazione registra un URI handler <sarcasmo>forse lo fa perché vuole essere invocata</sarcasmo>

Riassumendo:

- è possibile, via IE, invocare altre applicazioni passando parametri arbitrari (tutte le applicazioni che registrano un handler URI)

- nessuna applicazione ad eccezione di Firefox esegue ciecamente i parametri passati

- non c'è nessun motivo pratico per registrare uno URI handler specifico (FirefoxURL://)

- è possibile che altre applicazioni - oltre ad IE - possano invocare Firefox usando la tecnica descritta e incorrendo nella vulnerabilità illustrata

- Firefox infine, come mostra il buon Enrico, fa esattamente la stessa cosa di IE ( http://msinfluentials.com/blogs/jesper/archive/2007/07/20/hey-mozilla-quotes-are-not-legal-in-a-url.aspx )

Insomma la questione sembrerebbe abbastanza controversa, ma i punti giocano tutti a sfavore di Firefox, tant'è che Secunia ha assegnato il baco come vulnerabilità di Firefox (Thor invece parla di vulnerabilità di IE e a questo punto di tutte le applicazioni che invocano URI handler). Ora un baco, anche grave, è sempre un baco, un errore umano, una svista. Ma della questione, leggendo anche le interviste riportate nel post di pseudotecnico, mi hanno sorpreso due cose:

- l'atteggiamento di alcuni partigiani (non mi riferisco al post di cui sopra, ma altra roba che ho letto in giro nei forum per troll), che senza neanche capire di cosa si stesse parlando, hanno preso le parti dell'una o dell'altra fazione

- l'atteggiamento del team di Firefox, che dopo aver fatto capro-espiatorismo, ha fatto anche del gran-paraculismo tirando fuori la frase ad effetto «pensiamo che sia compito di Firefox garantire una navigazione sicura agli utenti che navigano usando Firefox.»

Ora secondo me - parere personale del tutto gratuito - Firefox ha diversi pregi, ma la paventata superiorità in sicurezza, soprattutto dopo il rilascio di IE7 per Vista, semplicemente non rientra tra questi. Infatti non mi spiegherei altrimenti questo brano dell'intervista fatta due settimane fa da ZDNet a Mike Schroepfer , VP dell'engineering in Mozilla:

[ZDNet] Is Protected Mode a priority for Firefox? After the animated cursor attack, Protected Mode became important in user’s minds. Microsoft claimed that IE was more secure than Firefox because of Protected Mode.

The animated cursor attack would still allow for reading of any files on the local system - so protected mode is no panacea. We believe pro-active and rapid patching of security vulnerabilities is still the best defense. Having said that we also believe in defense in depth and are investigating protected mode along with many other techniques to improve security for future releases.

Traduco sommariamente:

Domanda: ma il Protected Mode di Vista è una questione prioritaria per Firefox?

Risposta: il protected mode di Vista non è la panacea e la migliore difesa è tappare i buchi velocemente, per cui per ora ci stiamo pensandoRitraduco con una metafora:

Domanda: avete pensato di rilasciare una porta con la nuova serratura disponibile?

Risposta: la serratura non risolve tutti i problemi in quanto c'è gente che potrebbe entrare dalla finestra (del terzo piano) per cui crediamo che mandare subito una volante dopo un furto rimanga la soluzione migliore. Per le serrature ci stiamo pensando...Wow! Da una azienda che parla di sicurezza in questi termini io non «comprerei» neanche notepad. Figuriamoci se comprerei un browser[2] con cui poi andare a controllare il mio modesto conto in banca. Affidare le chiavi di casa a Firefox? Da oggi non se ne parla neanche.

Update

La questione comincia ad essere semplicemente ridicola se non fosse oltraggiosamente patetica: http://it.slashdot.org/article.pl?sid=07/07/20/1252215&from=rss

Non ci voglio e non ci posso credere: uno javascript può rubare le password in Firefox. Congratulations!-quack

[1] sto volutamente esagerando per mostrare la gravità del baco

[2] il browser ironia della sorte è stato promosso dall'azienda come Safer, Faster and Better; considerando che anche Safari per Windows, con al suo attivo 8 bachi di sicurezza in meno di poche ore, è stato promosso come «designed with security in mind since day one», comincio a pensare che la sicurezza stia diventando davvero uno slogan vuoto. Bah! -

Refuctoring

Il refuctoring è una pratica che tende ad aumentare la job-security e come tale non va confusa con il refactoring.

È infatti risaputo che:

in quanto se il codice diventa più manutenibile, la job-security diminuisce.

Anche il refuctoring ha la sua teoria alle spalle su cui si possono trovare maggiori informazioni in questo PDF.

-enjoy

-

Half price books

La scorsa domenica son passato da un negozio chiamato half price books che vende mobili. Scherzo. Nel mio singolare carrello della spesa sono finiti i seguenti libri:

Operating System Concepts

Oltre a presentare i concetti teorici per la progettazione di un sistema operativo, il libro dedica svariati capitoli ad architetture "alternative", incluso un capitolo su Windows XP.

Tali capitoli sembrano abbastanza dettagliati anche se non esaurienti come può essere un intero libro sull'argomento

Pro ASP.NET 2.0 in C# 2005

Di primo acchito sembra un'ottima guida di riferimento per la creazione di siti dinamici in ASP.NET/C# con un intero capitolo dedicato alla creazione di WebServices. Ancora non avevo nella mia libreria casalinga un volume di riferimento su tale argomento... lacuna colmata!

PHP and MySQL for dynamic web sites

Certe volte il codice PHP mi sembra davvero oscuro. A volte il codice PHP è davvero oscuro. Per curiosità ho comprato questo testo. Non sono esperto in materia e quindi non saprei giudicare la qualità del contenuto, ma visto che era in forte sconto ho pensato di tenerlo a portata di mano.Totale speso 27.94$ + tasse (rispettivamente 7.98$, 9.98$ e 9.98$), sicuramente molto meno che half-price. Mi sembra di aver fatto un ottimo affare! Ora bisogna trovare il tempo per leggerli o almeno scorrerli. Le vacanze sono in arrivo, ma questi non sono testi da leggere in vacanza

.

.-quack

-

Test cases

Qualche giorno fa sono stato invitato ad un meeting di revisione dei test cases per il prodotto XYZ condotto da un tester. Tale tipo di meeting anche se noioso è altamente educativo e può avere inaspettati risvolti umoristici. Uno dei test case recitava:

Qualche giorno fa sono stato invitato ad un meeting di revisione dei test cases per il prodotto XYZ condotto da un tester. Tale tipo di meeting anche se noioso è altamente educativo e può avere inaspettati risvolti umoristici. Uno dei test case recitava:- Controllare che dopo la disinstallazione di XYZ il .Net Framework (che XYZ usa) sia ancora installato

Su questo punto è nata una discussione quasi accesa sull'inutilità di tale verifica, ma la pignoleria di un nuovo tester ha preso il sopravvento ed il test case è rimasto al suo posto; sono stati presi però in considerazione ad altri due corollari del test case di cui sopra suggeriti dal mio collega e da me, entrambi dotati di buon sense of humor:

- Controllare che dopo la disinstallazione di XYZ tutte le altre applicazioni siano ancora installate

- Controllare che dopo la disinstallazione di XYZ l'universo esista ancora

Il secondo suggerimento non è stato accolto solo perché l'universo non implementa la famosa interfaccia ITestable

-quack

Technorati tags: Cazzate -

Perfezionismo

Nessuno è perfetto, nessuna azienda (a parte la NASA!) è capace di rilasciare software complesso privo di bachi, ma c'è qualcuno che comunque non smette di inseguire il sogno del perfezionismo. Il che di per sé sarebbe una cosa positiva se avvenisse nell'unico modo possibile, il metodo in due passi:

- critica e molto più importante auto-critica

- miglioramento delle debolezze che vengono fuori dal passo 1.

Il modo sbagliato per inseguire il perfezionismo, quello che porta a prodotti apparentemente perfetti ma inevitabilmente bacati, usa altre tecniche:

- Negazionismo; negare spudoratamente anche l'evidenza

- Capro-espiatorismo: laddove, il negazionismo fallisce, cercare urgentemente qualcuno da incolpare.

Quando penso al perfezionismo, mi viene immediatamente in mente Apple. Del negazionismo di Apple ho già parlato. Quelli che seguono sono esempi di capro-espiatorismo:

- Lo schermo dell'iPod nano si rompe facilmente? Colpa dell'obesità degli americani.

- QuickTime non funziona bene su Vista? Colpa di NVidia.

- Apple rilascia accidentalmente degli iPod con virus? Colpa di Windows, che si fa infettare facilmente

Apple certo non è l'unica, ma è sicuramente la migliore. Apple: chi vuoi incolpare oggi?

(post da non prendere troppo seriamente)

-quack!

Technorati Tags: Cazzate -

T-shirt tuu

Venerdì son andato in ufficio con una maglietta con il logo qui a

destra. Immaginavo qualche domanda in più ma nessuno ha capito (of course) la battuta. Peccato.

destra. Immaginavo qualche domanda in più ma nessuno ha capito (of course) la battuta. Peccato. Invece l'altro giorno, mentre visitavo il mercato di Seattle in Pike Place, mi son imbattuto in una bancarella che vendeva t-shirt umoristiche tra cui campeggiava quella qui sotto:

(Chaos, Panic, Disorder: My job here is done)

Ci ho fatto un pensierino: non vorrei sembrare troppo drastico.

-quack

-

Scusi vuol chattare con me

...grazie, preferisco di no!

Ho scoperto da un paio di giorni My Plugoo via blog di Maxime («pensierineCcesso»). Screenshot:

che si può notare nella sidebar a sinistra.

Diciamo che un plugin così lo cercavo da sempre. My Plugoo fa da ponte tra il mio contatto messenger, che rimane anonimo onde evitare le solite quintalate di pubblicità Vi4gra, ed il blogghe.

Il funzionamento è semplice. Ci si registra presso www.plugoo.com dando l'indirizzo email associato al proprio contatto messenger (ma anche Yahoo, AIM o whatever), si configura l'aspetto del plugin e si ottiene in cambio un pezzo di HTML da aggiungere sul proprio sito. Nel frattempo alla lista di contatti messenger viene aggiunto un altro utente chiamato Plugoo, che fa da tramite tra la pagina web e messenger:

Semplicemente geniale! Ocio che My Plugoo è ancora in beta!!

-quack

Technorati Tags: Cazzate -

SuperTools: InfraRecorder e Audacity

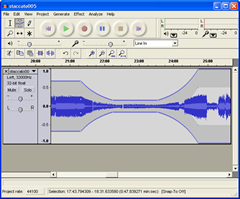

Ho notato che da tempo Nero è diventato un pacchetto da più di 100MB. A Roma direbbero «te stai a' 'llargà» o «me pari l'omino Michelin». Gli americani, i soliti sintetici, hanno tirato fuori una parola sola: bloatware. Qualche mio amico ha detto che le features di editing audio avanzate possono risultare pure comode, ma per tutto quello che io ho mai dovuto fare mi son accontetato di Audacity e dei suoi plugin, che consiglio vivamente. Eccone uno screenshot della versione per XP, ma è un vero editor multipiattaforma con UI molto consistente, almeno per quanto riguarda la versione Windows:

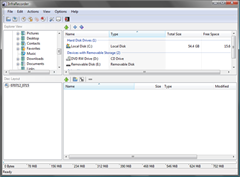

Per masterizzare ho quindi deciso di guardare ad altre alternative e son finito per scoprire InfraRecorder. Ne avevo letto bene già altrove, poi un post del matto (Dario Solera) mi ha definitivamente convinto a provarlo e devo dire che è ottimo: fa esattamente e solamente masterizzazione. Sono supportati DVD/CD dati, DVD video, CD audio, oltre al supporto totale per la piattaforma x64. L'unica pecca è che nella modalità "dati" il software non permette di stabilire l'ordine dei file: magari l'opzione c'è ma non ho ancora capito come trovarla.

Eccone uno screenshot, su cui si può cliccare per ingrandire:

Entrambi i software sono hostati su SourceForge e quindi open source (per gli appassionati) oltre ad essere gratuiti come può esserlo una birra (metafora che non ho mai capito

); per cui l'invito è: accattatavilli!

); per cui l'invito è: accattatavilli!-quack

Technorati tags: SuperTools -

Perle di AppCompat

(Tanto) tempo fa, quando Windows 3.1 imperava e spopolava, il modo più comune (molto comune!!) con cui le applicazioni controllavano che la versione di Windows fosse quella corretta era la seguente:

if (Windows.MajorVersion < 3 ) or

(Windows.MinorVersion < 1) Then

MessageBox("Questo programma richiede almeno Windows 3.1")

Quit()

End IfWindows 95 originariamente doveva avere il numero di versione 4.0, ma il numero di applicazioni afflitte da questo baco (molto più comune di quanto si possa immaginare) era così grande che si è deciso di rinumerare Windows 95 come Windows 3.95

Avendo a disposizione una virtual machine con Windows 95 si può «provare per credere».

-quack!!!

-

Corollario al post che precede

Parlando di virtualizzazione dei file ho omesso di spiegare quello che succede in uno specifico caso. E cioé cosa succede se un processo 'virtualizzato' cerca di leggere un file esistente da un folder 'proibito' (esempio: %SystemRoot%\win.ini)? Se tale file esiste già nel virtual store, il processo leggerà da quest'ultimo altrimenti il processo proverà a leggere dal file 'originale' (sempre che ne abbia i permessi). La copia nel virtual store ha quindi precedenza sul file reale.

Cosa succede allora se un processo virtualizzato tenta di modificare ad esempio %SystemRoot%\win.ini e tale file non esiste nel virtual store? Semplicemente durante la fase di lettura leggerà da %SystemRoot%\win.ini, mentre nel momento in cui il processo comincerà la fase di scrittura, il sistema creerà una copia del file nel Virtual Store e redirizionerà (?) tutte le operazioni di scrittura verso tale nuovo file. Da quel momento in poi ogni successiva operazione di lettura darà la precedenza alla copia virtualizzata.

Buona virtualizzazione!

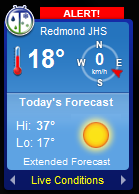

Technorati tags: Vista, Virtualizzazione(oggi temo che si schiatti dal caldo:

Notare il national weather alert che recita: EXCESSIVE HEAT WARNING REMAINS IN EFFECT UNTIL 11 PM PDT THIS EVENING)

-

La virtualizzazione dei file e del registry di Vista

(post ad alto contenuto tecnico)

Uno dei grattacapi di appcompat da risolvere per il rilascio di Vista è legato all'implementazione di UAC e al fatto che le applicazioni scritte per Windows XP, essendo eseguite di solito con permessi di amministratore, si potevano permettere di scrivere un po' ovunque nel file system. Il classico esempio è quello delle applicazioni che memorizzano i dati dell'utente direttamente nella directory C:\program files\applicazione

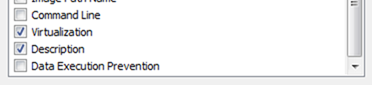

Per risolvere questo annoso problema in Vista è stato introdotto il concetto di "virtualizzazione dei file" (da non confondersi con la virtualizzazione via Virtual PC e similari). La virtualizzazione dei file può essere attivata o meno per ogni singolo processo. È possibile controllare se la virtualizzazione è attiva via Task Manager, avendo l'accortezza di aggiungere la colonna virtualizzazione a quanto attivo: per fare ciò selezionare il menù View/Select Columns e spuntare la voce virtualizzazione:

Di lì comparirà in task manager la colonna virtualizzazione per ogni processo (clicca per ingrandire):

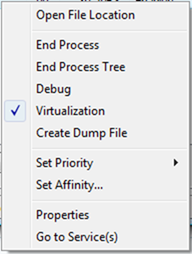

È possibile quindi attivare/disattivare la virtualizzazione cliccando sul processo via tasto destro del mouse:

Due parole su cosa vuol dire virtualizzazione dei file: quando la virtualizzazione dei file per un processo è abilitata, tutte le operazioni di scrittura presso folder "proibiti" (%ProgramFiles%, %ProgramData%, and %SystemRoot%) vengono redirezionate presso il folder %LocalAppData%\VirtualStore. Cioè una applicazione virtualizzata cerca di creare e scrivere il file C:\windows\readme.txt, il file verrà creato come %LocalAppData%\VirtualStore\readme.txt

Come per ogni ogni regola, ci sono le eccezioni: vengono escluse da questo tipo di redirezione alcune sottodirectory ed i file target di tipo .EXE, .BAT, .SCR ed altri. Il motivo è semplice: se un processo cerca di sovrascrivere un eseguibile o similare, ci sono alte probabilità che si tratti di un updater e cioé un processo che cerca di aggiornare una applicazione.

È possibile aggiungere altre estensioni delle esclusioni alla lista editando questa chiave di registry e riavviando poi il sistema:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Luafv\Parameters\ExcludedExtensionsAdd

Un esperimento interessante da fare per provare la virtualizzazione è il seguente:

- aprire il command prompt

- digitare cd %SystemRoot%

- digitare echo hello > test.txt

- ci si beccherà l'errore "Access Denied"

- attivare la virtualizzazione per il processo CMD.EXE in questione via task manager

- digitare echo hello > test.txt

- questa volta nessun errore. Il file sembra essere davvero nella directory Windows, come si può notare lanciando il comando dir test.txt

- disattivare la virtualizzazione

- notare che il file - secondo il command prompt - è 'scomparso'. In realtà il file sarà comunque rintracciabile come %localappdata%\virtualstore\windows\test.txt

L'esatto opposto avviene durante le operazioni di lettura.

Un'ultima nota sul criterio usato dal sistema per decidere se un processo va virtualizzato o meno: una applicazione viene considerata legacy (e quindi virtualizzata) se è 32-bit, non è stata lanciata con permessi di amministratore e non contiene il manifest che indica si tratti di una applicazione Vista. Per quanto riguarda il registry un meccanismo simile è in funzione. Le voci di registry virtualizzate vengono redirezionate verso:

HKEY_ CURRENT_USER\Software\Classes\VirtualStore

A differenza del file system però, per il quale i folder da virtualizzare sono un insieme noto a priori, per il registry il bit che segnala se la chiave del registry va virtualizzata o meno è memorizzato nella chiave per ogni singola chiave.

Per maggiori informazioni su UAC e la virtualizzazione, rimando all'articolo in inglese apparso su Technet Magazine a firma di Russinovich.

-Enjoy

Technorati Tags: Vista, Virtualizzazione -

Il pulsante Start

Non ho mai visto nessuna "feature" di Windows essere trattata male dalla "critica" come il noto pulsante Start introdotto con il mitico Windows 95 (qualcuno magari ancora ricorda ancora la colonna sonora firmata Rolling Stones "start me up"). Visto che Raymond Chen molto recentemente ha dedicato un'intera saga di articoli sulle funzionalità di last recently used dei programmi in Windows XP nel menù di avvio, ho pensato di mettere insieme un botta e risposta virtuale dedicato a lui ('Start').

Non ho mai visto nessuna "feature" di Windows essere trattata male dalla "critica" come il noto pulsante Start introdotto con il mitico Windows 95 (qualcuno magari ancora ricorda ancora la colonna sonora firmata Rolling Stones "start me up"). Visto che Raymond Chen molto recentemente ha dedicato un'intera saga di articoli sulle funzionalità di last recently used dei programmi in Windows XP nel menù di avvio, ho pensato di mettere insieme un botta e risposta virtuale dedicato a lui ('Start').- Sulla buona progettazione. Dicono di 'lui':

In Microsoft le ragioni commerciali prevalgono sulla buona progettazione.

Risposta:

Even advanced users liked the Windows XP Start menu (in poche parole, il pulsante 'Start' è progettato così bene che piace anche agli utenti 'avanzati'; aggiungo perché la buona progettazione è molto commerciale) - Sull'opzione di shutdown:

Windows complotta contro l'utente: ad esempio per spegnere Windows bisogna cliccare il pulsante START.

Risposta:

Why do you have to click the Start button to shut down? (in parole povere: per lo stesso motivo per cui per spegnere una macchina si usa la 'chiave di accensione') - Teoria complottistica sulla lista dei programmi iniziale:

Il menù Start di Windows XP contiene soltanto i programmi che Microsoft vuole indurre gli utenti ad usare. Tutti gli altri programmi non-Microsoft sono relegati dietro la scritta "Tutti i programmi".

Risposta:

What determines which programs show up on the front page of the Windows XP Start menu?

Why does a new user get stuff on their Start menu right off the bat?

In parole povere: sul come popolare la lista su un PC "nuovo" fresco di XP, c'erano due possibilità. Lasciare la lista vuota o prepopolarla con un po' di link a tool di sistema che possono tornare utili su un Windows appena installato. Nessun complotto, solo una scelta molto ponderata di progettazione.

Mi viene in mente la famosa legge di Murphy: chi sa fare fa, chi non sa fare insegna, chi non sa insegnare... critica (o peggio: tira fuori teorie complottistiche)!!

Domanda finale per i volenterosi: con Windows XP il pulsante start occupa tutta l'area a sinistra della taskbar (come da immagine sotto) a differenza di Windows 95 in cui il pulsante era spostato pochi pixel a destra e verticalmente centrato. Perché?

-quack!

- Sulla buona progettazione. Dicono di 'lui':

-

Maggiordomi in pensione

Pensavo fra me e me che il post sui maggiordomi non sarebbe stato completo senza parlare di 3 maggiordomi ormai in pensione e di cui sono stato "donatore di lavoro" in prima persona.

I'm OS/2

OS/2 il maggiordomo precisino

La storia di OS/2 è abbastanza articolata: nato in uno sforzo congiunto MS-IBM per rimpiazzare il maggiordomo DOS, aveva alcune abilità niente male ma non era compatibile col maggiordomo DOS al 100% a cui molti ospiti si erano già abituati.

La versione Warp (3.0) fu presentata come un maggioromo "ad oggetti". In un periodo in cui tutto ciò che era "ad oggetti" o "con oggetti" vendeva di più, la domanda diventava: ma a che servono poi questi oggetti ai datori di lavoro? OS/2 era in grado di condividere la casa con Windows: era possibile addirittura assumere OS/2 con un sub-contratto con Windows. Si dice che il maggiordomo Windows lavorasse meglio alle sub-dipendenze di OS/2, ma nuove versioni di Windows e di OS/2 sono entrate in competizione aggressiva per gli stessi posti di lavoro. OS/2 è andato definitivamente in pensione il 31 dicembre 2006.

I am AmigaDOSAmigaDOS il maggiordomo sexy

'Snob' come MacOS, il maggiordomo AmigaDOS lavorava solo in case costruite da una certa ditta di cui era proprietario un famosissimo navigatore.

È stato un maggiordomo attraente non tanto per la bellezza fisica in sé, quanto per alcune abilità a gestire compiti speciali utili soprattutto a proprietari 'artisti' (musicisti, disegnatori, grafici, ecc.).

AmigaDOS ha avuto una vita lavorativa abbastanza travagliata seguendo le sorti dell'impresa di costruzioni con cui collaborava: spesso in cassa-integrazione, è stata più volte richiamata in servizio con i successivi di proprietà dell'impresa stessa.

AmigaDOS è ora in pensione, ma qualche fan ci tiene a far sapere che si tratta solo di cassa integrazione e che presto si potrà rivedere AmigaDOS in azione.I am DOS

DOS il maggiordomo fantasma

Maggiordomo storico, classe '80, è nato per lavorare in case costruite dall'IBM ma da subito ha fatto fortuna anche altrove. Dai costi modici, era facile trovarlo impiegato anche presso alcuni alloggi 'popolari'; molto spesso si trattava di impiego a nero, senza copertura previdenziale.

DOS si limitava ad eseguire solo compiti molto basici lasciando gli oneri più gravosi della gestione della casa nelle mani degli ospiti. Non avendo avuto nessuna educazione in gestione famigliare, non era in grado di soddisfare le esigenze di più di un singolo ospite alla volta. Qualche ospite si è adattato a questa limitazione rifugiandosi nei famosi sgabuzzini TSR, dando la possibilità ad altri ospiti di alloggiare comodamente senza 'disturbare' tanto DOS.

Ha avuto uno strano imparentamento con il maggiordomo più moderno Windows, da cui è stato mandato definitivamente in pensione nel Settembre 1995. Qualcuno tuttora rimpiange la semplicità di tale maggiordomo che spesso si vede ancora in giro in piccole capanne virtuali.-Enjoy

Technorati tags: Cazzate -

A day at the beach

Ho comprato questo kit da scrivania diversi giorni fa:

Considerando che per le scorse due settimane a guardare le condizioni meteorologiche ci si convinceva di essere in Novembre, il kit è stato un investimento morale e psicologico! Meno male che anche qui l'estate è arrivata!

-quack

Technorati Tags: Cazzate -

Le cornacchie del DRM

Peter Brown, executive director di FSF, disse:

Today [NdP: il 29 Giugno 2007], Steve Jobs and Apple release a product crippled with proprietary software and digital restrictions: crippled, because a device that isn't under the control of its owner works against the interests of its owner.

Traduco: Apple ha rilasciato un prodotto super-lucchettato con DRM proprietario; super-lucchettato perché è un dispositivo che non è sotto il controllo dei proprietari e funziona contro gli interessi di costoro.

Insomma presto - secondo Brown - leggeremo sul giornale di iPhone che scappano dalle tasche dei proprietari; che si rifiutano di fare telefonate o che semplicemente esplodono[1] se si tenta di ascoltare un MP3: perché da un dispositivo così semplice, che funziona contro gli interessi del proprietario, non mi aspetterei altro. Temo che a queste cornacchie non riesca facile capire che più di 500 mila masochisti (a questo punto devono esserlo per forza!) sono entrati in possesso della costosa quantomai inutile macchina della tortura: in un solo weekend (con la media di 3 masochisti[2] al secondo). Comincio seriamente a pensare che il DRM esista ormai solo nella fantasia di qualche filosofo. Per "restringere" cosa, ancora non l'ho capito! Certo è che fare i DRM-filosofi in cima ad una montagna sentenziando a destra e sinistra è più facile che tirare fuori qualcosa di sexy (Vista, iPhone, ...)

Ma questo of course solo IMHO

-quack

[1] ogni riferimento a fatti realmente accaduti è puramente casuale

[2] in realtà del masochismo vero c'è ed è legato al fatto di diventareschiaviclienti di at&t/Cingular per due anni; almeno qui negli USA -

Channel9 in Italiano

Vittorio "Vibro.Net" Bertocci ha lanciato la lodevole iniziativa di intervistare i colleghi italiani a Redmond per il famoso portale Channel9.

La prima di una (lunga?) serie di interviste è dedicata all'amico e collega Mauro Ottaviani che parla di WCF dal punto di vista delle performance. Le altre saranno postate a questo link.

-Enjoy!

Technorati tags: Channel9 -

Self-image

Questa è la mia self-image versione Simpson:

Via Pseudotecnico.

(oggi si cazzeggia un po'...)

-

Vista: attivare il firewall in outbound

Non tutti sanno che...

...Vista è stato rilasciato con un firewall molto aggressivo incluso nel sistema. Ovvio che si può scegliere di installare un firewall della concorrenza, ma quello che c'è funziona abbastanza bene. Il problema di fondo è che il firewall built-in non blocca le connessioni outbound di default e bisogna ravanare un po' per attivare tale feature. Non ho avuto modo di provare i passi su Vista Home (non so su quale edizione siano disponibili le group policy) ma su Vista Business e Ultimate basta seguire i seguenti passi.

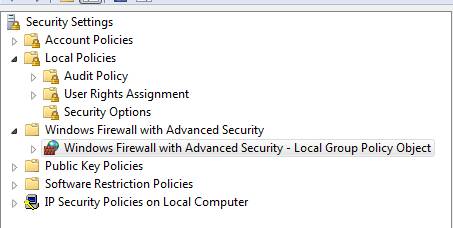

Lanciare le 'Local Security Policy' e scegliere l'opzione Windows Firewall with Advanced Security:

Cliccare su Windows Firewall Properties:

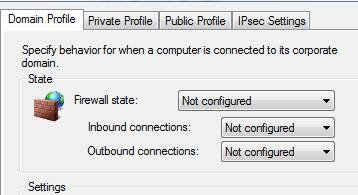

Modificare il valore in Outbound connections da Allow(Default) a Block:

Et voilà. Il firewall è servito! Buon 4 Luglio!!

-Enjoy!

-

UAC vs Sudo

Aaron Margosis, predicatore dell'usare il PC come LUA sin dai tempi di XP ha postato da pochi giorni un articolo interessante chiamato «FAQ: Why can’t I bypass the UAC prompt?». Ne consiglio la lettura a tutti gli appassionati paranoici di sicurezza. Per inciso i consigli di Aaron mi hanno definitivamente convinto un paio d'anni fa sul fatto che girare come LUA è possibile anche per utenti poco «pratici» come la formichina: da allora sul PC della formichina non ho trovato mai più nessuna traccia di spyware.

Tornando all'articolo: Aaron mi ha spiegato di essere completamente sorpreso dal fatto che Sudo, a differenza di UAC che «rompe le scatole» per ogni singola «elevazione», ha un grace period di default di 5 minuti. Ma da tempo mi son convinto che sicurezza e usabilità sono 2 versi opposti di una stessa direzione. L'approccio di Sudo è più usabile di UAC in Vista, ma se fosse stato implementato su Vista ci sarebbe malware in grado di fare Elevation of Privilege (EoP) già dal giorno del rilascio dell'OS: infatti fare local EoP[1] con Sudo può essere banale, basta dare un'occhiata qui per capire.

Morale della favola, UAC è meglio di Sudo? No. Semplicemente dipende dal contesto (OS) e dal grado di paranoia (il mio: alto). In Windows UAC è meglio di Sudo. Punto.

Technorati Tags: Security

[1] ricordo che per local EoP si intende che un processo non elevato è già in esecuzione sulla macchina target. -

certificazioni software

Nuova certificazione in arrivo per qualche collega dal checkin facile:

Chiaramente ispirata ad «it-works-on-my-machine» e dedicata a coloro che scrivono codice che funziona per caso creando non pochi grattacapi di compatibilità ; i quali poi vanno a riempire le «casse» della categoria tristemente famosa sotto il nome di bug-ward compatibility.

-qua'

Technorati Tags: Cazzate