-

Scatolotto di Colombo

Il mio ufficio è estremamente incasinato, più per pigrizia che per altro. In attesa che mi trasferiscano nell’ufficio “definitivo” qualcosa è ancora inscatolata. Sulla scrivania 5 monitor, di cui sono due “in funzione” e tre perennemente spenti. Chi entra in ufficio si trova davanti ad una sala di regia. Il problema è che le nuove workstation “standard” (DELL/HP) non prevedono più uno slot PCI-E per una eventuale scheda grafica aggiuntiva: il massimo che mi posso permettere sono due monitor da 19” pilotati da una NVidia Dual-DVI. Una delle uscite, siccome è condivisa tramite switch USB ad altri 3 PC, è degradata a semplice VGA. La differenza di nitidezza tra i due monitor è tremendamente alta e spesso mi porta a mal di testa atroci: ordinare una quad-DVI è una follia oltre ad essere una soluzione poco “portabile” e al prossimo PC sarei costretto a sostituire la scheda grafica. Sfogliando engadget ho letto la recensione di ottime schede grafiche USB. Ieri ho chiesto l’approvazione all’acquisto di una di queste:

Oggi l’ordine è stato approvato. Tra qualche giorno tutti e tre i monitor saranno in funzione full-DVI. Oggi per prepararmi connetto il secondo monitor via DVI. Sperando di non incappare in problemi strani prima di ricevere lo scatolotto.

-quack

-

Chi va chi viene

Expo live và:

Peccato; chissá se ci sarà un rimpiazzo per quello che era diventato il rimpiazzo della sezione annunci del mitico MicroNews.

Una nuova versione di Windows Live Writer viene. Belle le nuove feature, belle le novità nell’SDK. L’ho provata, è il miglior offline editor in giro per un blog. Ora ancora meglio.

Linux và [via da Vienna]. Immagino già cosa penseranno le male lingue.

Una nuova versione di Windows Search viene.

Il mio laptop non vuole saperne di andare: gli unici contatti ricevuti sono di scammer che hanno amici/cugini/parenti in qualche locazione remota e vorrebbero pagare il portatile via PayPal con un lauto rimborso per le spese di spedizione. Peccato che hanno scelto la vittima sbagliata.

Qualche “guaio” con il Mac invece resta. Ho creato una pagina apposita per raccogliere suggerimenti.

E a proposito di guai; ho provato l’ultima versione di CDBurnerXP ma su tre tentativi di masterizzazione tre sono andati male:

- un CD audio ha dei pezzi mancanti in ogni canzone a circa 10-12 secondi dall’inizio di ogni brano; il supporto sembra perfetto e la regolarità del glitch mi fa pensare ad un baco

- un DVD bootabile da errori strani (come se i file fossero corrotti)

- l’immagine ISO del SP3 slipstreamed dà i famosi BSOD di cui ho parlato ieri. La stessa immagine creata con un altro tool (oscdimg.exe) disponibile gratuitamente funziona alla grande.

Il prodotto ha un’interfaccia fatta davvero molto bene. Però se neanche una masterizzazione virtuale funziona tocca davvero rinunciarci.

Technorati Tags: Cazzate -

L’anno senza estate

Per un ciclo strano a Seattle ogni 8-10 anni si passa dalla primavera direttamente all’autunno. Altro che non esiste più la mezza stagione. Ricordo ancora con memoria molto vivida gli acquazzoni freddi dell’Agosto 1999. Il giorno di ferragosto fece così freddo che indossai il piumino d’oca.

A quanto pare l’ultimo ciclo è stato di 9 anni. Queste le previsioni del tempo per i prossimi giorni:

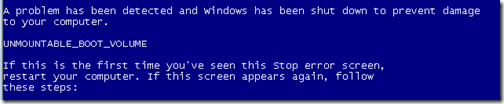

Certo che è una giornata pesante, questo è quello che succede con VPC se cerco di fare il boot di una immagine slipstreamed di XP SP3:

Sicuramente ho cappellato qualcosa nella creazione dell’ISO.

-quack

Technorati Tags: Pioggia -

Downgrading to Mac #2

[updated]

La seconda puntata della saga si è conclusa molto prima di quanto avessi potuto minimamente immaginare: sono riuscito a comprare un MacBook Pro 2,2 (così è indicato nella schermata "My Mac") dotato di 3GB di RAM, 120GB di HD e scheda ATI x1600 256MB che inconsciamente ho preferito alla "nuova" NVidia; il tutto per la cifra di $1250, affare che ho potuto concludere grazie alla sezione Seattle di Craigslist. Il tipo che me l'ha venduto era un po' "fatto" e si è dimenticato di darmi la password: poco male perché l'upgrade a Leopard era praticamente inevitabile. Le prime impressioni sono state un po' deludenti visto che mi ero preparato per un approccio it just works; Leopard si è installato senza problemi dopo qualche idiosincrasia iniziale: dopo aver inserito il DVD di installazione e aver premuto INSTALL mi veniva chiesta la password che non avevo. Scetticamente ho lanciato l'applet Startup Disk pensando che anche per quello sarebbe stata richiesta la password, ma niente. A quel punto un gran bel formattone e installazione flawless di Leopard: chi dice che i formattoni non sono richiesti per Mac?

Passo successivo Boot Camp: impressionantemente semplice, partiziono il disco, infilo il DVD di Vista SP1 fresco di MSDN/masterizzazione e anche Vista si installa senza grandi problemi. La prima cosa che ho fatto è stata quella di guardare l'indice delle prestazioni.

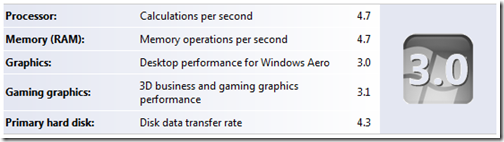

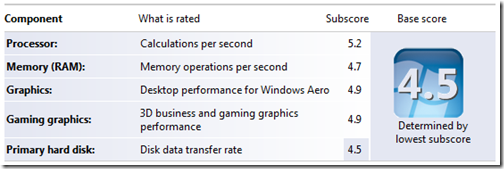

Il mio vecchio Dell:

il mio "nuovo" Mac:

La differenza tra la ATI x1300 e la ATI x1600 è notevole e tutto sommato per essere un downgrade non mi posso assolutamente lamentare.

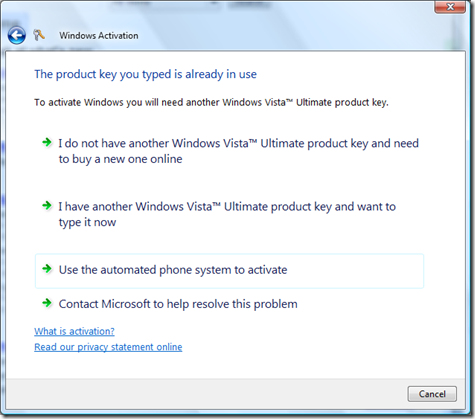

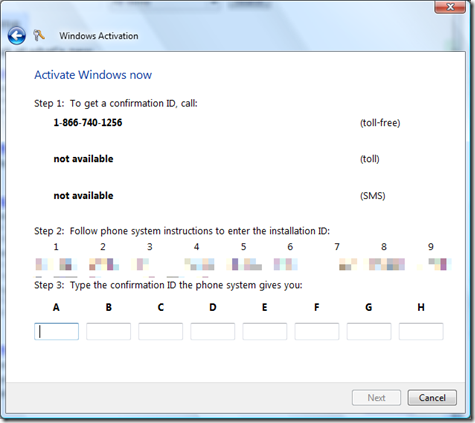

Vista su Mac ha avuto qualche piccolo problema e credo che sia correlato con il fatto che il firmware sia EFI anziché il buon vecchio BIOS. L'esperimento successivo è stato quello di tentare il porting dei miei setting usando le capacità di backup/restore di WHS. L'EFI si è di nuovo messo tra i piedi ed è stato praticamente impossibile fare il boot da CD visto che il CD, in presenza di una installazione Windows, richiede la pressione di un tasto ma la tastiera non viene riconosciuta se non successivamente. Mistero. Poco male: ho cancellato la partizione Vista e riavviato via CD. Dopo un'ora tutto era quasi esattamente come prima: le icone del desktop però sono state letteralmente sconquassate dal fatto che, prima che Vista installasse i nuovi driver, la risoluzione video era stata settata temporaneamente a 800x600. Installati tutti i driver tutto ha ripreso a funzionare a meraviglia e la riduzione di risoluzione da 1680x1050 a 1440x900 non è stata così drammatica come avrei immaginato: tutto sommato i miei gadget sulla sidebar ci stanno ancora tutti. Successivamente mi son imbattuto con la WPA: anche qui niente di tragico considerando che ho legittimamente riattivato via telefono la licenza del desktop almeno una ventina di volte:

Note positive: le prestazioni del nuovo sistema sono niente male, la tastiera retroilluminata, il trackpad multitouch che ha lo scrolling più ergonomico di uno normale, il microfono e la webcam, l'alimentatore carino, l'uscita video DVI.

Note negative: il layout della tastiera assurdo (

torna a casa DEL!trovato: fn+BACKSPACE) il sistema di caricamento del DVD, la quasi totale assenza di porte USB (2 sono meno del minimo!), l'expresscard da 34 mm anziché di una più classica da 54 mm che non mi permette di usare il mio lettore di smartcard e la totale assenza di lettore multimediale. A quest'ultimo si può ovviare tramite via expresscard, ma per le smartcard sono costretto ad usare il vecchio metodo del guinzaglio USB

Rimane qualche problemuccio da risolvere:

- passando da OSX a Windows e viceversa l'ora di sistema è sfasata. Questo è dovuto al fatto che Windows e OSX la memorizzano in maniera diversa nel RTC (Windows usa l'ora locale, OSX usa l'ora universale). Questa soluzione sembra migliorare le cose ma non troppo.

- ogni tanto il reboot non funziona e al riavvio vengo accolto da una schermata nera. Credo che anche questo sia collegato al firmware EFI.

il mancato funzionamento della tastiera durante il boot di Windows. Questo è sicuramente il più antipatico dei tre problemi.Sembra che caricare i driver di bootcamp su Vista abbia in qualche modo risolto il problema.

Intanto le prime esperienze con OSX confermano in toto alcune mie teorie. Il prossimo passo è quello di sostituire l'hard disk poco capiente per reggere due OS: con un 160GB o un 250GB, resta ancora da decidere. Questo mi darà anche l'occasione di testare Time Machine da vicino. Qualcuno vuol comprare il mio DELL autografato?

To be continued...

-quack

-

Post Fritzante

Nolan Bushnell l’ha sparata grossa:

“There is a stealth encryption chip called a TPM that is going on the motherboards of most of the computers that are coming out now,” he pointed out

“What that says is that in the games business we will be able to encrypt with an absolutely verifiable private key in the encryption world - which is uncrackable by people on the internet and by giving away passwords - which will allow for a huge market to develop in some of the areas where piracy has been a real problem.”

La notizia è stata riportata su P.I. e sinceramente la reazione, non tanto dei troll del forum quanto dell’insolito duo, la stavo aspettando. Era da un po’ che non mi cappottavo così tanto dalle risate.

Primo perché il cosiddetto esperto non ha neanche capito che Nolan l’ha sparata davvero grossa: immagino che anche Nolan sia cascato vittima di pessima informazione.

Secondo perché la reazione è davvero esilarante:

Eh sì, perché da qualche anno a questa parte sembra che noi oppositori del Fritz Chip siamo rimasti vittima del nostro stesso successo.

Un grande. Da domani comincio a postare di un eventuale attacco alieno alla terra e sperare di cavarmela qualche giorno dopo dicendo che gli alieni hanno avuto paura di Paperino, capace di sgominare il loro piano. Ma la cosa che mi fa sorridere di più è il vizietto di ridurre tutto in “politica”. Non è più una questione di sicurezza/integrità/quello che si vuole, ma di Open Source vs. Closed Source:

inutile creare blindature quando non c'è niente da proteggere.

Mmmh qualcuno dovrebbe spiegare che proteggere i dati aziendali non è “proprio niente”, soprattutto se l’azienda è un’agenzia governativa e su qualche laptop trafugato potrebbero esserci mie informazioni personali. Ancora:

Nessuna software house e nessuna game house può competere con concorrenti che sono centinaia di volte più grandi e veloci e che rilasciano i propri prodotti gratis.

[...]

il software commerciale e le software house devono intervenire quando, per un motivo o per l'altro, la comunità degli utenti non è in grado di sopperire autonomamente alle sue esigenze di sviluppo software.

Decisamente esilarante.

-quack

Technorati Tags: Trusted Computing -

Downgrading to Mac #1

Premessa: Sto cercando di comprare un Mac per sperimentare direttamente OSX e scenari di virtualizzazione avanzata, multiboot, ecc. L’idea è di rimpiazzare il mio Dell E1505 (Core Duo 1.83, 15.4” WSXGA+ a 1680x1050, 2GB di Ram, ExpressCard e lettore SD/MMC) con un laptop 64 bit ma l’impressione è quella che per alcune specifiche si tratti di un costoso downgrade.

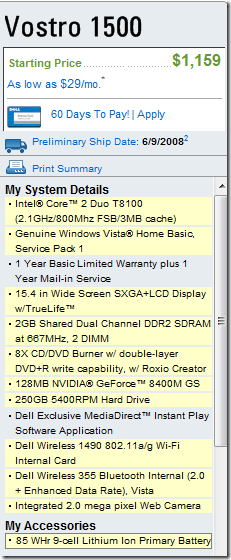

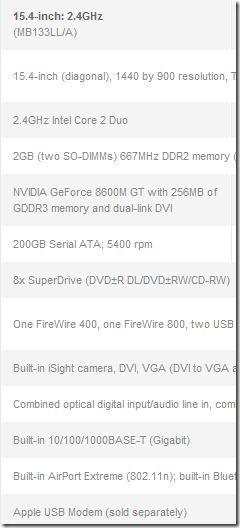

La prima alternativa[1] analizzata è stata quella di un MacBook entry level. Purtroppo lo schermo da 13.3”[2] e l’assenza di slot ExpressCard (giuro mi serve davvero per il mio lettore di smartcard!) rendono il downgrade abbastanza pesante. La seconda alternativa analizzata è stata il MacBook Pro da 2.4 Ghz. Rimane sempre un “downgrade” per via della risoluzione (1440x900, una bella fetta di real estate) e della mancanza di lettore multimediale (in parte ovviabile via USB). Ciliegina sulla torta il confronto con un Dell abbastanza “simile”[3] non regge nemmeno:

DELL Vostro 1500 ($1159)

Core 2 Duo T8100 2.1Ghz

1680 x 1050

NVIDIA 8400M GS 128MB

250GB HD

MMC/SD reader

Apple MacBook Pro 2.4 Ghz ($1999)

Core 2 Duo T8400 2.4Ghz

1440 x 900

NVIDIA 8600 GT 256MB

200GB HD

Firewire 800

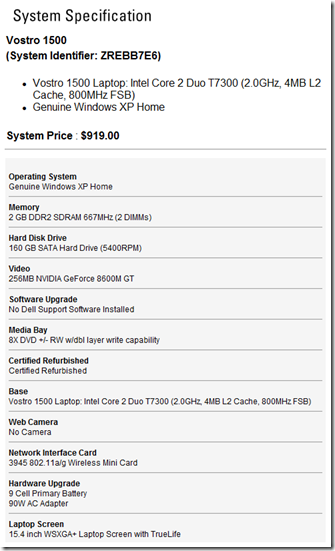

Terza alternativa: MacBook Pro refurbished. Stesse caratteristiche, ma 1699$ anziché 1999$. Neanche tanto un affare vista la possibilità di imbattersi in deal sull’outlet Dell di questo tipo:

Quarta possibilità: inesistente mercato dell’usato. Inesistente perché cercare di vendere un MacMini G4 allo stesso prezzo di un MacMini Core 2 Duo di ultima generazione non può essere giustificato dall’installazione di software piratato a gogo (includes Adobe CS3 full but I don’t have the disks...). Però usando tale situazione a mio vantaggio potrei considerare un eventuale acquisto come forma avanzata di “affitto a basso costo”.

Sono una persona tendenzialmente perserverante e il fatto che tra un po’ ci sia il WWDC e verranno probabilmente presentati nuovi modelli mi incita a non desistere. Poi ho saputo da una fonte chiacchierona e di prima qualità che Apple ha acquistato una quantità abominevole di Intel Atom, ottimo per una soluzione Windows Home Server, e questo ingarbuglia ancor di più le carte in tavola.

Ovviamente, to be continued…

-quack

[1] Considero i MacMini una non alternativa.[2] con una più scarsa Intel x3100; ma le schede shared memory non erano per loser?

[3] So benissimo che i due sistemi non sono nemmeno lontanamente comparabili in maniera oggettiva viste le differenze tra scheda grafica e processore; resta il fatto che per me si tratta comunque di due scelte più che valide dato l’uso che faccio del mio laptop. -

Zero Tuesday

How funny. Un baco zero-day che ha già fatto il suo ingresso nella versione cinese del MPack exploit kit ovvero anche zia Tilly può rubare carte di credito con un click.

Adobe Flash Player is prone to an unspecified remote code-execution vulnerability.

An attacker may exploit this issue to execute arbitrary code in the context of the affected application. Failed exploit attempts will likely result in denial-of-service conditions.

Adobe Flash Player 9.0.115.0 and 9.0.124.0 are vulnerable; other versions may also be affected.

Le possibilità che l’exploit sia cross-browser sono altissime. Quelle che sia pure cross-platform non trascurabili. Inutile ripetere le solite raccomandazioni.

-quack

-

Gli infaticabili

Certo è che gli editor di Slashdot sono davvero infaticabili:

This video shows a method by which a user can use a Linux distro called BackTrack to gain system access to Windows Vista without logging into Windows or knowing the username or password for any accounts. To accomplish this, the user renames cmd.exe to Utilman.exe — this is the program that brings up the Accessibility options for users without sight or with limited vision. The attack takes advantage of the fact that the Utility Manager can be invoked before the user logs into the system. The user gains System access, which is a level higher than Administrator. The person who discovered this security hole claims that XP, 2000, 2003 and NT are not vulnerable to it; only Windows Vista is.

Sarà almeno la quindicesima volta che viene pubblicato un articolo su come guadagnare "System level access" partendo da... l'accesso fisico al sistema. Che siano arrivati ad essere a corto di idee? Rimango incredulo per tanta persistente ignoranza.

-quack

-

Sorry

Cercherò di rispondere a tutti i commenti di prima; con calma. È un weekend lungo, ce la posso fare.

Cercate di fare i buoni. Si parlava di Mac switchers, no?

-quack

Technorati tags: Memorial dayP.S. vabbé almeno la faccia la devo spiegare: ho rasato il laptop Bitlockato, ma in ufficio purtroppo non ho Windows Home Server. Un foglio OneNote pieno fitto si è volatilizzato. Non sto scherzando: curiosity killed the cat.

-

Switching

Prima o poi dovevo farlo, me lo hanno chiesto con tanta insistenza. E così mentre mi accorgo che la pubblicità più stupida di Apple non è poi così lontana dalla realtà (c’è chi passa a Mac e scopre l’esistenza dei cavi firewire

), io “ho passato” il portatile d’ordinanza a Windows 7.

), io “ho passato” il portatile d’ordinanza a Windows 7.Visto che non posso parlare, uso un’immagine (non sono io nella foto, io sono molto più bello

):

):

Degli switcher, di quelli buffi che non sanno neanche dell’esistenza di Movie Maker, ne tornerò volentieri a parlare dopo lunedì. Il prossimo è un weekend lungo e TGIF.

-quack

-

Windows Home Server vs. Apple Time Capsule

Avvertenza: in realtà non si tratta di un vero e proprio confronto "dal vivo" ma basato più che altro su "tecnica" ed "estetica".

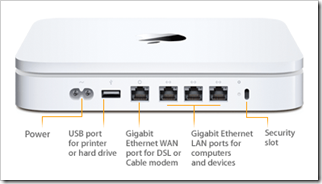

A sinistra c'è l'HP EX470 (539$ su Amazon) a destra c'è Time Capsule (299-499$ su Apple)

Il primo è quasi brutto ma facilmente espandibile: ai 500GB di base si possono aggiungere altri 3 HD e facilmente moltiplicare la capacità "grezza". Il secondo è espandibile solo tramite dischi esterni ma nella versione più costosa è dotato di 1TB di capacità grezza.

Entrambi i prodotti sono totalmente integrati con i sistemi operativi "della casa": il primo tramite Windows Home Server Connector, il secondo tramite Time Machine integrato nell'ultima versione di OSX (la 10.5.2).

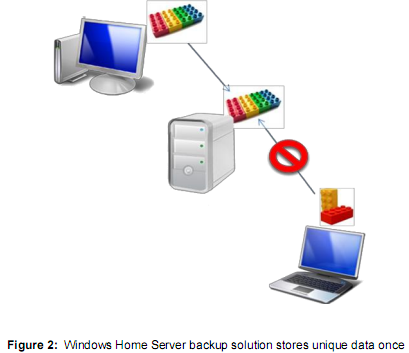

Mentre il secondo però altro non è che un file server specializzato ad accogliere i backup di Time Machine, il primo è tecnicamente superiore in quanto:

- È disponibile come soluzione di PC backup anche per XP, quasi arrivato al compimento del settimo anno di età (non mi risulti che Time Machine sia disponibile per versioni antecedenti alla 10.5.2); con il Power Pack 1, il supporto sarà esteso anche alla versione 64bit.

- Facendo leva sulle shadow copies le operazioni di backup differenziale sono estremamente veloci ed efficienti essendo implementate a livello di cluster come già discusso in precedenza

- È possibile spalmare i dati in maniera ridondante su più dischi fisici a livello di folder (anche se consiglio di aspettare l'uscita del suddetto Power Pack): ottimo per la salvaguardia di foto, filmati e documenti personali

- Last but not least la memorizzazione dei backup dei PC è condivisa anch'essa a livello di cluster. Se due PC hanno cluster in comune il backup sarà ancora più efficiente, come mostra questa figura (fonte):

Ad occhio e croce la prima soluzione mi sembra estremamente superiore alla seconda, tranne per il fattore estetico messo in secondo piano rispetto alla espandibilità. Nonostante ciò sono abbastanza sorpreso dalla quasi totale assenza di hype rispetto al prodotto concorrente. Marketing, questo sconosciuto.

-quack

Technorati tags: Windows Home Server, Apple Time CapsuleP.S. ulteriori dettagli tecnici su Windows Home Server sono disponibili in questa pagina. Da questa pagina si può richiedere una versione dimostrativa funzionante per 120 giorni.

-

Windows Home Server PC Restore Experience Screenshots

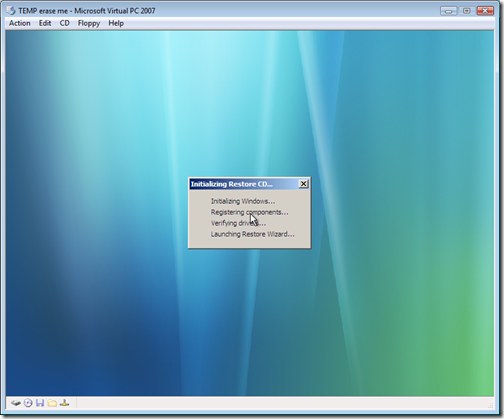

Vista la curiosità per il post di ieri, allego gli screenshot dell'esperienza di restore di un PC tramite l'uso di un PC virtuale. Ovviamente nell'ultimo screenshot il restore è disabilitato a causa della capienza incompatibile dei due drive.

Per salvare un po' di banda il resto degli screenshots sono piazzati qui.

-Enjoy

Technorati tags: Windows Home Server

Technorati tags: Windows Home Server -

Run Stop e Restore

La settimana scorsa il mio laptop era sulla soglia di un esaurimento spazioso.

Scocciato di giocare al gioco delle tre carte con le immagini Virtual PC e file temporanei che più permanenti non si può, ho deciso per un upgrade a 160GB con un Western Digital in super offerta. Ovviamente questo mi ha dato la possibilità di testare la capacità di fare un full restore tramite Windows Home Server. L'esperienza globale è stata poco meno che eccellente. Innanzitutto l'ultimo backup differenzial è durato meno di 10 minuti nonostante avessi fatto un numero di manovre sui file non indifferenti: magia dei backup differenziali a livello di cluster.

Scocciato di giocare al gioco delle tre carte con le immagini Virtual PC e file temporanei che più permanenti non si può, ho deciso per un upgrade a 160GB con un Western Digital in super offerta. Ovviamente questo mi ha dato la possibilità di testare la capacità di fare un full restore tramite Windows Home Server. L'esperienza globale è stata poco meno che eccellente. Innanzitutto l'ultimo backup differenzial è durato meno di 10 minuti nonostante avessi fatto un numero di manovre sui file non indifferenti: magia dei backup differenziali a livello di cluster.Dopodiché si è trattato di riavviare il PC e fare il boot via CD di "ripristino" di Windows Home Server e, dopo aver seguito un wizard davvero a prova di imbecilli, in un'ora il laptop era esattamente come prima. Non ci sono parole per descrivere cose apprezzabili solo da chi è sopravissuto da precedenti backup&restore più o meno perfetti: anche la posizione delle icone sul desktop era identica.

L'esperienza sarebbe stata più che eccellente (anziché meno) se non fosse stato per 3 glitch di pochissimo conto:

- All'avvio dopo il restore è comparso il menù di boot tipico di quando il PC viene spento "a crudo" senza shutdown. Questa è una limitazione di tutti i backup di tipo live: l'immagine è identica a quella del PC acceso e purtroppo non c'è nessun workaround.

- Sempre al primo avvio l'orologio di sistema era spostato avanti di un'ora. Credo che sia un effetto del problema precedente, ma niente di traumatico.

- Il CD non supporta il restore via wireless; anche questa limitazione è poco importante visto che per motivi di velocità avrei comunque preferito farlo via NIC. Però il supporto dei chipset wireless più comuni non mi sarebbe dispiaciuto.

A parte questo tutto è andato alla perfezione. I am impressed!

-quack

Technorati Tags: Windows Home Server -

Letture per il weekend

1. Gli storici si ripetono. Ancora.

Businessweek fa notare che:

A number of companies are opting not to embrace Redmond's latest operating system and, like GM, are waiting for Windows 7 instead

Niente di nuovo sotto il sole. Era successo la stessa cosa con XP come avevo già fatto notare in passato. Questo link molto più fresco e più drammatico dell'altro potrebbe rinfrescare la memoria a quelli di business week:

Although many are eagerly awaiting Microsoft next version of Windows, known as Longhorn, a recent study by AssetMetrix shows that many companies have not even upgraded to Windows XP, a full four years after its release.

Nel 2005, dopo 4 anni dal rilascio, molte aziende non erano passate ad XP e dichiaravano di aspettare Vista; la microsoft nel frattempo è sopravvissuta. Di business week altrettanto interessante è un articolo di copertina stavolta su Apple: The Mac in the Gray Flannel Suit a tratti apocalittico.

2. Slashdot e la propaganda

Credo si possa definire propaganda quando si dice di voler fare informazione ma si selezionano accuratamente non solo le fonti, ma cosa di queste citare. E così il "security blogger Nate McFeters" viene citato per una "IE 70/8.0b Code Execution 0-Day Released", secondo me neanche estremamente grave. Si fa finta di niente sul ben più grave Safari "Carpet Bomb" attack et vari pubblicato poche righe più in su: ben più grave perché il primo "baco" non richiede nessuna interazione e permette di tappezzare il desktop di file maligni, pronti ad essere eseguiti al primo doppio click. Altrettanto grave (secondo me) la risposta di Apple:

Please note that we are not treating this as a security issue, but a further measure to raise the bar against unwanted downloads.

Gli unwanted downloads per Apple sono una annoyance anziché un problema di sicurezza. Potrebbe essere semplicemente incompatibilità di percezione tra me e i security engineer di Apple (si sa che io sono molto più paranoico). Ricordo ironicamente il motto: Safari, designed with security in mind from day one.

3. Processi sommari

Adrian Kingsley-Hughes e la fissa del DRM su Vista.

In poche parole Adrian non riesce a guardare un DVD sul terzo monitor del suo PC (non sto scherzando, sugli altri due funziona regolarmente; beato lui!!). Secondo lui la questione è dovuta al DRM perché basta installare anyDVD che il problema scompare. DRM sucks conclude ed io concordo al 100%. Tranne che per un piccolo particolare: i DVD non hanno nessun meccanismo di protezione HDCP e anche Adrian ammette che è così e che non saprebbe spiegare il perché. Ma anche se Adrian non è convinto al 100% che il problema sia davvero dovuto ai nuovi meccanismi di protezione di Vista (abbastanza buffo se tali meccanismi si accaniscano solo con monitor Cintiq) questo non ferma la flotta dei detrattori-a-priori che concludono sommariamente: aveva ragione Gutmann, Occam è solo un pirla!!

4. Linux e sarcasmo

A guardare la vignetta di ieri di XKCD posso dire a confronto che il mio tapiro d'oro è un segno di affetto.

5. Windows 7

L'altro giorno ho incrociato per caso Cutler, da queste parti per via di Windows 7. E a tal proposito consiglio di non prendere per oro colato tutto quello che si vede in giro. A buon intenditor...

-quack

-

Tapiro d'oro Maggio 2008

La legge di Linus recita che given enough eyeballs, all bugs are shallow.

La legge di Linus recita che given enough eyeballs, all bugs are shallow.Il corollario di Paperino aggiunge che se gli eyeballs non sono correttamente "addestrati" a riconoscere certi peccati il numero è semplicemente irrilevante.

E così succede che un baco come questo possa resistere tranquillamente un paio d'anni: in poche parole è stata maldestramente e accidentalmente rimossa tutta l'entropia dal generatore di numeri casuali in tutti i sistemi operativi derivati da Debian Etch in poi. I risultati sono disastrosi:

The result of this is that for the last two years (from Debian’s “Etch” release until now), anyone doing pretty much any crypto on Debian (and hence Ubuntu) has been using easily guessable keys. This includes SSH keys, SSL keys and OpenVPN keys. (fonte)

A questo punto mi vengono in mente i dietrologhi sedicenti esperti che affermano quanto sia nociva qualsiasi forma di crittografia made in Redmond e che hanno gridato «allo scandalo!» «alla backdoor!» solo pochi giorni fa. Concludendo laconicamente: Just one more reason not to run Windows on your computer.

Oh yeah!

Technorati Tags: Security

Technorati Tags: Security -

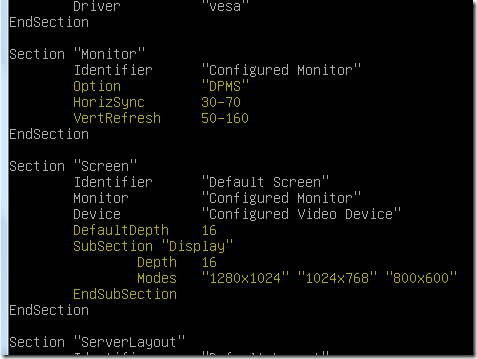

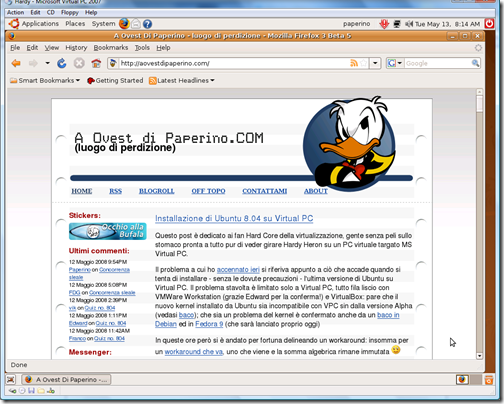

Installazione di Ubuntu 8.04 su Virtual PC

Questo post è dedicato ai fan Hard Core della virtualizzazione, gente senza peli sullo stomaco pronta a tutto pur di veder girare Hardy Heron su un PC virtuale targato MS Virtual PC.

Il problema a cui ho accennato ieri si riferiva appunto a ciò che accade quando si tenta di installare - senza le dovute precauzioni - l'ultima versione di Ubuntu su Virtual PC. Il problema stavolta è limitato solo a Virtual PC, tutto fila liscio con VMWare Workstation (grazie Edward per la conferma!) e VirtualBox: pare che il nuovo kernel installato da Ubuntu sia incompatibile con VPC sin dalla versione Alpha (vedasi baco); che sia un problema del kernel è confermato anche da un baco in Debian ed in Fedora 9 (che sarà lanciato proprio oggi)

In queste ore però si è andato per fortuna delineando un workaround: insomma per un workaround che va, uno che viene e la somma algebrica rimane immutata

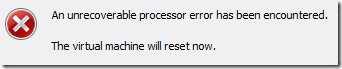

Quello che segue è l'elenco dei passi obbligati da seguire in presenza dell'infausto an unrecoverable processor error has been encountered; per tutti gli altri seguire la guida "non può far male"

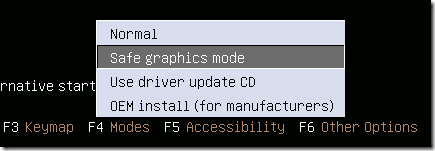

- Subito dopo aver scelto la lingua (inglese) premere F4 e scegliere Safe graphics mode e premere invio:

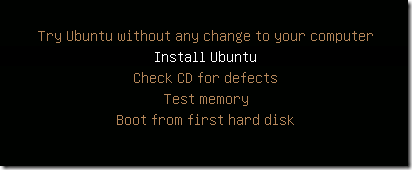

- Selezionare con i tasti cursore Install Ubuntu ma senza premere INVIO:

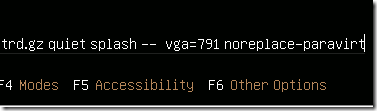

- Premere F6 (Other Options) e aggiungere i seguenti parametri alla riga di comando:

vga=791 noreplace-paravirt

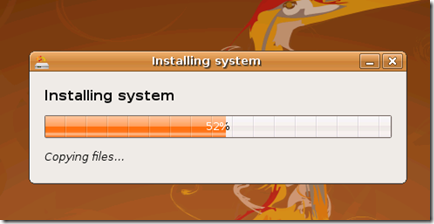

- Premere INVIO per far partire il boot e seguire il wizard di installazione fino al momento del primo reboot (c'è abbondante tempo per un té del pomeriggio):

Nel caso lo schermo dovesse diventare nero prima di raggiungere il 100%... niente paura, si tratta del salva schermo. Basta muovere il mouse e tutto torna "normale"

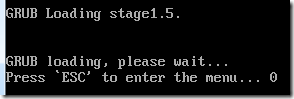

Basta muovere il mouse e tutto torna "normale" - Al primo riavvio rilasciare l'immagine ISO del CD di installazione e mentre sta per partire GRUB premere il tasto ESC per accedere al menù avanzato:

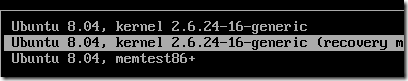

scegliere la seconda voce (recovery mode):

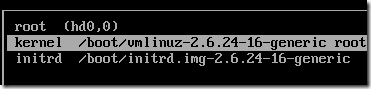

Premere il tasto 'e' (edit) selezionare la seconda voce:

premere 'e' (edit) e aggiungere di nuovo

vga=791 noreplace-paravirt

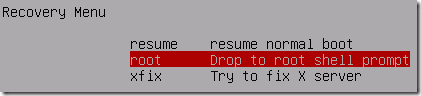

Premere INVIO e la lettera 'b' (boot) - Quando si presenta il menù di recovery, scegliere la voce root:

Editare il file menu.lst con:

nano /boot/grub/menu.lst

e aggiungere la voce noreplace-paravirt in entrambe le linee che cominciano per kernel

Premere Control+O INVIO per salvare, Control + X per uscire. - Abilitare l'emulazione sonora editando il file /etc/rc.local :

e aggiungendo la linea modprobe snd-sb16 prima di exit 0:

Premere Control+O INVIO per salvare, Control + X per uscire. - Configurare correttamente l'emulazione della scheda grafica editando il file /etc/X11/xorg.conf

e aggiungendo le righe evidenziate in giallo:

Premere Control+O INVIO per salvare, Control + X per uscire. - Riavviare con il comando reboot.

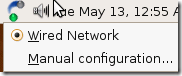

- Loggarsi e attivare "manualmente" la rete:

A questo punto Ubuntu è veramente "pronto" a girare in VirtualPC in tutto il suo splendore, audio incluso:

Un paio di note ironico-semi-acide conclusive.

Questo post è certificato come "it works on my machine" (vedasi badge sulla sinistra): se non funziona on your machine c'è sempre il codice sorgente a disposizione

Questo post è certificato come "it works on my machine" (vedasi badge sulla sinistra): se non funziona on your machine c'è sempre il codice sorgente a disposizione

Il post è basato sul lavoro preciso di ArcaneCode e di tutti i commentatori del suo blog che hanno contribuito alla realizzazione di questa guida passo-passo.

Nessun pinguino è stato

violentatotorturato per la realizzazione del post. L'autore però viste le difficoltà crescenti di installazione di Ubuntu su VirtualPC (vedasi e poi vedasi) propone che la prossima versione venga soprannominata "Impossible Implosion"

-quack

Technorati tags: Virtual PC, Ubuntu 8.04P.S. il numero di quiz del post di ieri voleva essere un hint

- Subito dopo aver scelto la lingua (inglese) premere F4 e scegliere Safe graphics mode e premere invio:

-

Quiz no. 804

In che modo si può ottenere il seguente errore su una virtual machine?

La risposta domani.

-quackTechnorati tags: Cazzate -

Pausa di riflessione

Il mio ISP deve fare un altro upgrade all'impianto elettrico questo weekend. L'altra volta qualcosa andò storto (uno degli switch fu collegato male) e data la dose di sfiga non mi aspetterei che stavolta tutto vada per il meglio: tutto sommato però, visto che il blog è ancora su, non mi posso lamentare.

Io ne approfitterò per meditare intensamente, augurate al blog un imboccalupo.

-quack

-

Ci è vs. ci fa

Non sarò un campione di poker, ma dalle mosse della partita MS-Ballmer vs. Yahoo!-Yang mi era sembrato di capire che per Yang l'acquisizione da parte di MS fosse una tragedia. Roba che è meglio andare a letto con il peggior nemico.

Ed invece

Yahoo Inc chief Jerry Yang signaled a more open stance towards Microsoft Corp on Monday, saying he had been seeking common ground when the software maker abruptly ended deal talks.

In passato pensavo che l'acquisizione che con un premio del 62% si sarebbe potuta concludere in fretta sarebbe stata un'ottima mossa. Ma i tentativi di Yahoo! di avvelenare la questione mi avevano fatto cambiare idea. Ora Yang sembra virare di 180 gradi forse per paura degli azionisti disponibili a vendere a 34$.

Google intanto gode e la domanda pertanto resta.

-quack

P.S. il solito disclaimer è più che mai valido per questo post

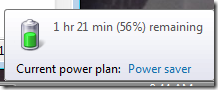

Sponsor: questo post è sponsorizzato dalla nuova batteria "regalatami" da Dell per via indiretta tramite il turista per caso prima di tornare in Italia:

Update: ho cambiato la foto. Non sapevo dell'esistenza di un omonimo quasi altrettanto famoso.

Technorati tags: Microsoft-Yahoo!

Technorati tags: Microsoft-Yahoo! -

Avatar Manga

Decisamente più rassomigliante di questo, ma lo lascerei stabilire con minore approssimazione a chi mi conosce di persona.

Gli occhiali fotocromatici sono uguali, i vestiti sono in stile Dylan Dog.

Via face your manga.

Technorati Tags: Manga

Technorati Tags: Manga