-

Regression

Regression: generalmente nel gergo informatico questo termine indica la riapparizione di un baco che si pensava già “fissato” (bad translation for ‘fixed’). In senso lato però lo ritengo personalmente appropriato anche ai peggioramenti funzionali non qualificabili con l’appellativo di baco.

Esempio 1: il wizard per scanner di Vista è peggiorato in funzionalità rispetto a quello di XP. Quest’ultimo richiedeva molti meno click nel caso di scansioni multiple.

Esempio 2: iMovie di Apple che nella versione del 2008 ricevette pesanti critiche anche dai fan più sfegatati (vedasi)

Definiti i termini incomincia il mio racconto. Ho fatto due upgrade in spazio fotografico: sono passato ad una Nikon D300s e – per motivi ovvi – ho deciso di comprare il modello ultra spaziale di Eye-Fi siglato X2 PRO da 8GB e con tanti fronzoli.

La DSLR mi sta dando molte soddisfazioni: non è una foto-camera entry level e lo si capisce dal fatto che mancano completamente i “programmi”. Niente più scelta tra “ritratto”, foto sportiva, notturno e altri ma solamente tra P, S, A e M e regolare più o meno a mano tra apertura diaframma e tempo di otturazione. In realtà con le macchine digitali c’è una terza variabile rappresentata dagli ISO per mia scelta gestiti con una certa elasticità dalla CPU della fotocamera. La cosa positiva è che a 3200 ISO il livello di rumore è veramente basso e a tratti “piacevole” come un effetto pellicola anni ‘70. L’upgrade l’ho fatto per diversi motivi, il principale dei quali era la volontà di avere un modello con il vibrino anti-polvere che ho provato e funziona a meraviglia! L’altro motivo era quello di avere un sensore più decente (il mio collega super esperto mi spiegava che quello della D300S è molto meglio di quello delle D90, ma ho trovato informazione tecnica molto contrastante sull’argomento) in sostituzione di quello della mia D80 che in alcune condizioni particolari cominciava a macchiare le foto con alcuni hot pixel. Ciliegina sulla torta la possibilità di fare la misurazione spot su un’area a piacimento tra le 51 disponibili sparse per tutto il sensore: decisamente fikus, mettere a fuoco il soggetto giusto è diventato un gioco da ragazzi rispetto al metodo più convoluto di “mettere a fuoco il centro/bloccare l’esposizione/re-inquadrare”. In parole povere la scelta è stata davvero ottima al punto che mi pento di non averla fatta un po’ prima.

La nuova Eye-fi invece è una delusione totale, un disastro. L’ho comprata in quanto era mio desiderio cominciare a tenere le foto anche in formato RAW pur mantenendo il workflow al minimo. La nuova SD card prometteva tantissimo:

- supporto per il protocollo 802.11n

- supporto per le foto RAW

- supporto per la modalità endless (le foto vengono cancellate dalla memoria una volta che l’upload sul PC è andato a buon fine)

- ottima integrazione con la macchina fotografica

Invece ho rilevato che: ogni foto (16MB circa nei due formati) ci mette circa 20 secondi per completare l’upload. Non solo non siamo a livello di 802.11n ma neanche a livello di 802.11b!! Il consumo di batteria durante l’upload è drammatico: una cinquantina di foto esaurisce completamente l’intera carica rendendo completamente inutile l’idea dell’upload automatico: se mi devo occupare di caricare la batteria per ogni upload, tanto vale importare le foto a “mano” in maniera estremamente più veloce.

L’affidabilità del software poi è relativamente scarsa: ho lasciato la fotocamera accesa tutta una notte cercando di valutarne i pro ed i contro, ma l’upload non è stato neanche completo, una buona parte di foto sono rimaste “intrappolate”. Ho fatto un giro sui forum di supporto e ho scoperto che praticamente tutti si lamentano e chiedere assistenza via canali ufficiali è praticamente un terno al lotto. Qualcuno si è pure lamentato di aver ricevuto modelli difettosi anche dal punto di vista hardware al punto da non essere più possibile recuperarne le foto. Ouch. Ovviamente ho cercato anche via canali meno ortodossi di hackeraggio ed ho scoperto che il design hardware è abbastanza curato ma più volto a proteggere i benefici economici del produttore che prestare un buon servizio al consumatore. La complessa logica che decide cosa va uploadato e cosa no è infatti scritta nel firmware della carta anziché magari sull’applicazione server ricevente secondo uno stile molto simile a quelle saponette che riescono a fare il boot di OSX sui PC comuni. Dopo l’ennesimo tentativo andato a vuoto di contattare il supporto ho deciso di rispedire la scheda al mittente che per fortuna si è fatto persino carico di pagare le spese di spedizione per il ritorno.

Morale della favola: se non ci sono miglioramenti futuri via nuove versioni di firmware consiglio vivamente di starne alla larga. Per ora tornerò ad usare il modello vecchio che era più veloce, affidabile e risparmioso magari accoppiato con una capiente CompactFlash su cui dirottare le foto in formato RAW.

-quack

P.S. non centra un pazzo ma questo magic mouse è una vera dannazione.

-

Il forum

Finalmente ho messo su un mezzo forum che rimpiazza per sempre la pagina Off Topo. Non ho il tempo materiale per scrivere un plugin e allora ho recuperato qualcosa di già pronto. In futuro vorrei migrarne i contenuti o chissà… anche se penso che non ci sia niente di più permanente di una soluzione temporanea. Vabbù?

Le regole del forum sono le stesse di tutti i commenti: cerchiamo di non offenderci a vicenda e per il resto tutto fa brodo.

Possibilmente non usate i messaggi privati. Li leggerò in barba alla legge sulla privacy del comune di Paperopoli (di cui sono sindaco, sapevate?) e li cancellerò in quanto mi sembrano inutili e ridondanti.

-quack

-

Spammers meet babelfish #1

Sottotitolo: Chi è Tatyana?

Ciao straniero.

Uelà

Molto tempo che volevo fare la conoscenza con un uomo su Internet, ma non ha il coraggio di farlo. Dal momento che non ho fiducia l'amore su Internet. Ma la mia ragazza incontro un uomo su Internet, e si sposarono.

Non ho capito un pazzo

Ora hanno una famiglia felice. Spero anche che posso trovare l'amore qui. Mi auguro che tu sei un uomo, di cui ho un sogno! Ed e mia

speranza che si vada a scrivere di me. Probabilmente - il destino? Io credo nel destino, e spero che Dio mi aiutera a trovare un uomo decente. Forse questo e si!

speranza che si vada a scrivere di me. Probabilmente - il destino? Io credo nel destino, e spero che Dio mi aiutera a trovare un uomo decente. Forse questo e si! Ah ecco, me pareva.

Questo - un po 'su di me: io sono - uno snello, occhi azzurri bionda. Io sono laboriosi e mi piace cucinare. Sono una ragazza modesta e non mi piace conflitti. Ebbene, questo io, e io vi scrivero piu su di me nella prossima lettera. Spero vivamente di ricevere la vostra risposta.

E la brunetta nella foto chi è?

La mia e-mail: xyz@lavabit.com

scrivimi a questo indirizzo, e non posso inviare piu delle mie foto. Non vedo l'ora di attendere per la Sua lettera.

Ma va? Che sfiga…

Vi auguro una piacevole giornata, spero che la mia lettera per migliorare il tuo stato d'animo.

Effettivamente il mio umore è migliorato parecchio.

Cordiali auguri a te, Tatyana.

E tu salutami a sorreta (la brunetta)

-

Microsoft, Lambrusco, Arance e Coltelli

Autentica.

-----Original Message-----

From: Jeff Davis

Sent: Thursday, July 20, 2000 1:02 PM

To: Microsoft Dining Service

Subject: cafe 9Hi,

I ate in cafe 9 today, and I had an orange, and I though it was kind of wierd that the orange melted the knife I was using to cut into it. I dunno what those plastic utensiles are made out of, but you may want to look into different ones maybe.

bt-----Original Message-----

From: Stephen Soderquist (Eurest Dining Services)

Sent: Thursday, July 20, 2000 3:06 PM

To: Jeff Davis

Subject: RE: cafe 9Jeff,

Thank you for your comments regarding the cutlery used by the Dining Centers. These utensils are injection molded polystyrene with colorant (polystyrene is translucent white is raw pellet form, the colors are pigment pellets adding to the raw styrene).

Polystyrene is derived from the oil processing industry and is subject to similar chemical processes as oils, grease and other petro-chemical hydrocarbons.

Orange peel contains a number of aromatic organic solvents, 90% of which is d-limonene.

One significant industrial use for d-limonene is parts degreasing . As such, the d-limonene in the peel will begin to attack the petrochemical hydrocarbons in the polystyrene. Another petro-chemically derived plastic, polyethylene, will not react in the same manner due to it's high surface tension, however due to it's soft nature, is not preferred for this application.

In the manufacturing process of the polystyrene cutlery, minute particles of the molded product can develop on surface, generally from abrasion in shipping and handling. These can be picked up and carried by the oils within the orange peel and give the impression that the utensil is "melting".

Please be assured that all the polystyrene and the colorant are FDA approved for food use.

Should you have any further questions or if I may be of further service, please do not hesitate to contact me.

Thank you.

Stephen Soderquist-----Original Message-----

From: Jeff Davis

Sent: Thursday, July 20, 2000 3:08 PM

To: Stephen Soderquist (Eurest Dining Services)

Subject: RE: cafe 9Does this mean that I can just eat the black stuff that rubs off and not worry about it?

Thanks,

Jeff-----Original Message-----

From: Stephen Soderquist (Eurest Dining Services)

Sent: Thursday, July 20, 2000 3:27 PM

To: Jeff Davis

Subject: RE: cafe 9Jeff,

I really would not recommend eating it (but it is FDA approved). Let me replicate your activity and just see the results for myself. Are you using the knife to cut perfect quarters and eating it out of the peel?-----Original Message-----

From: Jeff Davis

Sent: Thursday, July 20, 2000 3:30 PM

To: Stephen Soderquist (Eurest Dining Services)

Subject: RE: cafe 9no, i just cut the peel off. its not a big deal... honestly i'll probably never eat another orange again... i don't really like them. : )

bt-----Original Message-----

From: Stephen Soderquist (Eurest Dining Services)

Sent: Thursday, July 20, 2000 3:39 PM

To: Jeff Davis

Subject: RE: cafe 9Jeff,

I wouldn't stop eating oranges because of this. Let me take a look.

Thanks,-----Original Message-----

From: Jeff Davis

Sent: Thursday, July 20, 2000 3:39 PM

To: Stephen Soderquist (Eurest Dining Services)

Subject: RE: cafe 9ok.

-----Original Message-----

From: Stephen Soderquist (Eurest Dining Services)

Sent: Friday, July 21, 2000 11:27 AM

To: Jeff Davis

Subject: RE: cafe 9Jeff,

I was able to replicate your actions in the peeling of an orange using a polystyrene knife as found in the Dining Centers.

Conditions:

Unable to affect the oils in the orange (d-limonene specific)

Unable to affect the chemical properties of Polystyrene (C6H5CH=CH2)

Orange at room temperature of 72 degrees Fahrenheit

(2) Knives obtained at random from Cafe 123, one used for test, one retained as control sample

Using a wide slicing pattern to provide maximum exposure to the oils on the surface of the knife blade

Slicing the outer peel only deep enough to remove the zest, most of the rind remaining.

Findings:

The d-limonene altered the surface of the blade in a manner consistent with thermal degradation above 212 degrees Fahrenheit for limited duration (affected surface with little penetration). Where surface was affected by d-limonene, remained somewhat sticky for several minutes until d-limonene evaporated.

A residue remained on the inner surface of the removed peel, dark gray to black in color. Little coloration appeared on the remaining rind of the orange.

Recommendation:

If it is desired to utilize polystyrene utensils to remove the peel from citrus fruits (especially oranges) and discoloration occurs on the edible portion of the remaining rind, peel the discoloration from the segmented portion of the orange prior to eating.

While little known hazards exist from the ingestion of styrene (see <<<http://www.styrene.com>>>), it is not recommended to purposefully ingest.

I hope this answers your concerns. If I may be of further service, please contact me. -

Piange il telefono

Un uomo entra in un bar e dimentica il cellulare. Un altro lo trova,

scopre che è un rarissimo IPhone di super-nuova-quinta generazione e si ritrova con un scoop in mano. Rivende il telefono ad una redazione giornalistica che ne pubblica foto e dettagli. Una storia assurda, ma per quello che succede dopo.

scopre che è un rarissimo IPhone di super-nuova-quinta generazione e si ritrova con un scoop in mano. Rivende il telefono ad una redazione giornalistica che ne pubblica foto e dettagli. Una storia assurda, ma per quello che succede dopo.Qualcuno ipotizza teorie complottistiche a dir la verità più credibili di quelle degli alieni nell’Area 51. Qualcun altro per difendere l’azienda del cuore scrive 5000 parole, mica pazzi eh!, 11 pagine A4 stampate per spiegare il perché e il per come: sinceramente anche giocare a scacchi con un primate sembrerebbe più entusiasmante, evidentemente qualcuno non ha davvero un pazzo di meglio da fare.

La mia opinione non richiesta: qui mi sembra che si sta esagerando. Se qualcuno fosse finito sul giornale per aver trafugato dei documenti top-secret da una base militare operativa non avrebbe ricevuto il clamore di così tante attenzioni. Ovviamente c’è quasi la certezza che sia stato commesso un reato però se fossi il direttore responsabile di una testata giornalistica di spetteguless tecnologico che vive di questo avrei fatto la stessa fesseria: quando si tratta di fare lo spetteguless più lungo niente batte uno scoop del genere. In fin dei conti, una volta che Gizmodo ha avuto l’opportunità di scoprire che il venditore mascarato non stava bluffando, ha prontamente restituito il maltolto. Purtroppo ci sarebbe da ridere se non fosse che la realtà supera davvero la fantasia: i segreti di Apple non sono segreti di stato ma qualcuno si atteggia come se lo fossero. Dulcis in fundo una perquisizione con sequestro, a quanto pare anche questo illegale, nella residenza del ricettatore giornalista. Certe arroganze sono già antipatiche per sé, figuriamoci quando vengono fatte a nome di altre entità ancora più arroganti.

E Steve Jobs è un’ingrata testa di pazzo.

-

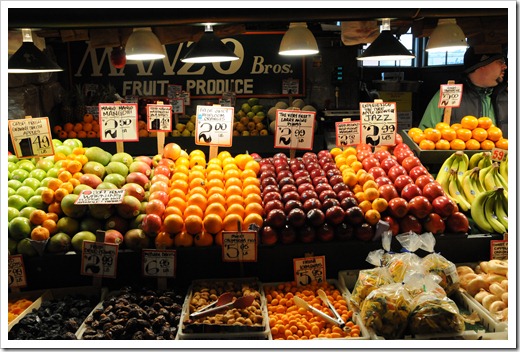

Pike Place Market

Oggi la rubrica “Un giorno una città” di Repubblica Viaggi è dedicato a Seattle, definita Grande Mela “slow”, versione a 33 giri della New York a 45rpm.

L’articolo è molto bello, vale la pena leggerlo anche se dovendo spendere solo un giorno in città sceglierei altre destinazioni. Quella che non mancherei assolutamente per niente al mondo è il magggico mercato di Pike Place, immortalato da migliaia e migliaia di scatti a cui vanno aggiunti questi mie personalissimi due:

Sollecito commenti critici positivi e negativi.

-quack

-

iPhone OS 4.0: il buono, il brutto, il cattivo, il buffo

Le mie personali impressioni sulla nuova versione dell’iPhone OS.

Il buono: il multitasking. O meglio: l’approccio intrapreso. Qualcuno potrebbe non essere d’accordo con la definizione (il nonno?) ma per me multi-tasking significa poter far più cose contemporaneamente anche se l’attenzione è focalizzata su un task per volta. Il come avvenga (cooperative o preemptive) è rilevante in funzione della piattaforma. Da un device di certe dimensioni un task alla volta (cooperative) basta e avanza. Sarebbe una tragedia se un sistema desktop come OSX fosse cooperative al giorno d’oggi. Quindi se posso giocare a scacchi/sospendere/rispondere ad una mail/continuare la partita per me il sistema è abbastanza multitasking. Se poi posso ascoltare la musica di Pandora in sottofondo, la vera limitazione delle versioni precedenti dell’OS, tanto di guadagnato.

Il brutto: secondo quanto ufficialmente divulgato c’è voluto tanto tempo per arrivare a questa soluzione in quanto “complessa”/astuta/geniale/abbiamo salvato il mondo dagli alieni. A questo punto si prospettano solo due possibilità che non sono mutualmente esclusive:

- chi lavora alle API di iPhone OS è una cima di rapa DOC.

- il management è veramente perverso.

Propendo per la seconda ipotesi anche in base a…

Il cattivo: la piccola postilla aggiunta al contratto di licenza dell’SDK. Arrivare a dettare quali linguaggi poter utilizzare per scrivere le applicazioni per iPhone è perversione a sfondo narcisistica. Con una battuta di ampio successo su twitter avevo previsto che di questo passo chi programma per iPhone si vedrà imporre un vero e proprio dress-code fatto di jeans e dolcevita nero. In passato avevo tentato di immaginare come sarebbe stato il mondo se Apple governasse il monopolio del mercato desktop. La questione è squallida e Steve Jobs sembra davvero dipingere la figura del Gollum (su suggerimento del nonno). Roba da alzarsi la mattina e ringraziare il cielo per non aver mai ceduto alla tentazione del very-dark side: un developer iPhone comincia a somigliare troppo a Kunta Kinte.

Il buffo: tutti i commenti della ‘stampa tecnica’ che ronza come mosche intorno alla cacca made in Cupertino. Fino a qualche settimana fa stavano a spiegarci che addirittura il multi-tasking è una feature fondamentale per lo sviluppo di virus ignorando completamente anni ed anni di storia informatica precedente i mondi a finestra. Oggi stanno a spiegarci quanto è inutile Flash e domani staranno a predicare quanto è inutile la libertà di pensiero quando al mondo c’è un genio come Stefano Lavori che pensa a tutto per noi. Ma possibile che per dover commentare tecnicamente ed in modo positivo i prodotti di Apple bisogna spegnere il cervello?

P.S. mi son comprato un Apple magic mouse per l’ufficio per l’uso con Windows; lo so a Stefano Lavori non va giù che l’hardware Apple venga usato con dei volgari PC, ma io me ne sbatto. Seguiranno impressioni approfondite ma per ora son abbastanza contento.

-quack

- chi lavora alle API di iPhone OS è una cima di rapa DOC.

-

Il culto della fila

Oggi son ripartiti i miei genitori per Milano, giusto in tempo per dare la possibilità al parente Apple-ista di risparmiare qualcosa comprando un iPad in Ammeriga con importazione gratuita.

Stavolta l’iPad l’ho scartato, onde evitare che qualche altra arpìa pretendesse oboli. Sapendo di dover scartare il giocattolo a casa, non mi son degnato di provarlo in negozio visto che c’era una decina di persone (sarò maligno, qualcuno mi sembrava stesse lì anche qualche giorno prima) a contendersi otto iPad demo sul bancone. Purtroppo appena acceso il giocattolo mostrava una schermata piuttosto spiacevole:

Potrei sbagliarmi ma non mi sembra di aver letto in nessuna recensione, soprattutto in quelle del trio con la lingua marrone, il fatto che un aggeggio del genere, teoreticamente in competizione con un netbook, alla fine richieda un PC anche solo per accendersi. Totò avrebbe esordito con un ma mi faccia il piacere. Siccome sia io sia i miei PC siamo allergici all’inutile software Apple, ho deciso di spegnerlo e infilarlo in valigia senza neanche provarlo.

L’altra cosa piuttosto fastidiosa è stata la modalità di vendita dell’aggeggio. Mi spiego meglio: di solito tutte le grosse catene online con presenza sul territorio permettono il cosiddetto in-store pickup una vera e propria polizza gratuita nell’eventualità che il prodotto esaurisca le scorte molto velocemente; il ritiro della merce avviene poi presso il negozio locale che al momento dell’acquisto online mette da parte il pezzo venduto. Gli Apple Store, guarda caso, non permettono questa modalità di acquisto, una cosa veramente stravagante. Ancor più stravagante il fatto che neanche su Best Buy online, che se non erro è l’unica catena di negozi che ha ricevuto scorte di iPad pronte per il giorno della messa in commercio, fosse possibile acquistare l’oggetto del desiderio: a scanso di equivoci tutti gli altri prodotti sono acquistabili via in-store pickup. Curioso? Non è finita: di solito nel momento in cui si entra in un Apple Store con l’aria confusa di chi cerca un commesso per comprare qualcosa, non si fa in tempo a fare un giro di 360 gradi che il borg in magliettina blu è già lì pronto ad aiutarti: l’acquisto non richiede di passare per la cassa in quanto ogni commesso è dotato di terminalino iPod con lettore di carta di credito ed è in grado di seguire il cliente dal consiglio alla vendita. Invece nei giorni susseguenti il lancio dell’iPad è avvenuto qualcosa di estremamente curioso: nonostante non ci fosse un numero di persone più alto della media (a parte i soliti smanettoni al bancone demo), i borg erano tutti in postazione di riposo. Quando ho chiesto ad uno di loro di comprare l’iPad mi hanno chiesto di fare la fila alla cassa, dove solo qualche minuto dopo altri borg (tra cui il mio) si sono avvicinati ed hanno accontentato i clienti in fila.

Perché fare la fila alla cassa? Di scorte di iPad ce n’erano parecchie e la teoria di sequenzializzare una risorsa ‘scarsa’ chiaramente non sussiste. Il giorno precedente, prima che mi informassi se al parente il prodotto interessasse, il commesso non voleva dare neanche un accenno facciale alla situazione dello stock lasciandomi intendere che c’era il rischio di esaurire le scorte già nella stessa sera. La teoria per me più plausibile è “il culto della fila”, ovvero creare una situazione artificiale che portasse i recensori a dire che c’era gente che faceva la fila per comprarlo. In effetti io la fila l’ho fatta, curiosamente anche quando poi ho comprato la custodia in pelle umana, ma dal punto di vista logistico non ce n’era assolutamente bisogno. Per lo meno in un centro commerciale così affollato come quello di Bellevue Square.

-quack

-

Buona Pasqua 2010

-quack

-

Patologia 1

Visto che si parla di virus, trojan (da queste parti tra l’altro è il nome di una marca di preservativi), dedico cinque minuti a scrivere un post glossario giusto per creare un minimo di terminologia comune ad estensione di quanto già detto su questo canale. Altrimenti, come diceva Ciro il pizzaiolo, parlamm e nun ce capaimm.

Virus: è un termine ormai obsoleto. Anni ed anni fa, quando i virus erano l’unica tipologia di applicazione maligna, era usato come sinonimo di malware. Nel duemiladieci il termine è da considerare arcaico al punto che chi parla di “virus” nella stragrande maggioranza dei casi suona agli addetti ai lavori contemporaneo come una poesia di Carducci. Il nome virus dato a questa tipologia di malware deriva dal fatto che il codice maligno, come un virus organico, tende a riprodursi e diffondersi usando altri organismi (programmi) come veicolo di infezione. Oggi giorno i virus non esistono quasi più e tra i settecentocinquantafantastiliardidimilioni di variazioni quelli che continuano a girare sono sempre gli stessi dieci (decina più, decina meno). Esempio di virus: Melissa. Melissa si propagava attraverso i documenti Word. Chi apriva un documento word infetto, attivava il codice malevolo che si replicava su altri documenti word presenti sullo stesso PC. In realtà poi il furbacchiotto mandava uno di questi documenti infetti a caso ad una cinquantina di persone prelevandone i nominativi dalla rubrica indirizzi (fonte). In parole povere la parola virus denota uno specifico tipo di comportamento patologico, ovvero la diffusione automatica del codice malevolo da un file all’altro.

Worm: lo scopo di un worm è di propagarsi da una macchina infettata all’altra usando la connessione in rete. Ironia della sorte l’ambiente naturale dei worm, fino a qualche anno fa, erano i server in quanto gli unici computer ad essere costantemente in rete. Con l’avvento delle connessioni permanenti casalinghe (ADSL) i worm hanno cominciato a trovare terreno fertile anche sulle workstation e home computer. Anche in questo caso la parola worm denota uno specifico comportamento. Melissa oltre ad essere un virus (passare da un file all’altro) era anche un worm in quanto si propagava da un PC all’altro usando l’email, ovvero una connessione di rete.

La differenza principale tra virus e worm è questa: il virus (se non esibisce anche comportamenti da worm) si propaga molto più lentamente del worm in quanto è necessario uno scambio non sollecitato di file tra infettato ed infettando (?). Un’altra differenza tra le due patologie è che molto spesso il virus per attivarsi ha bisogno dell’intervento dell’infettando. Esempio: io passo a Luigi un file con un virus ma fin quando Luigi non lo apre il virus non si attiva e non fa danni. La propagazione di un virus da un PC all’altro è una conseguenza della propagazione dello stesso da un file all’altro e dallo scambio inconsapevole di file infetti e pertanto la propagazione tra un PC e l’altro può risultare anche lenta; i worm invece sono disegnati e pensati da zero per passare da un PC all’altro nel modo più diretto e veloce possibile.

L’esempio di worm più eclatante è Sasser.

Antivirus: applicazione originalmente mirata a bloccare la diffusione dei virus. Nell’esempio di Luigi, se Luigi ha un antivirus installato, quando Luigi clicca sul file per aprirlo l’antivirus controlla e scopre che c’è qualcosa che non va bloccando l’infezione prima ancora che il codice maligno possa avere occasione di essere eseguibile. Pertanto gli antivirus tradizionali sono utilissimi per combattere il primo tipo di malware (e altri).

Trojan: il trojan è un pezzo di codice malevolo aggiunto intenzionalmente in un’applicazione. Per chiarire un piccolo esempio: supponiamo Luigi mi chieda il documento Word dell’estratto conto mensile; io potrei consapevolmente ed intenzionalmente introdurre del codice malevolo abusando della fiducia di Luigi nei miei confronti. I trojan sono la categoria più semplice di malware basato su tecniche di ingegneria sociale. Tendono di solito a nascondersi in applicazioni o file molto appetibili: il filmato porno di quell’attricetta, il crack/keygen di Autocane 2012 e così via.

Differenza tra trojan e virus: nel caso dei trojan c’è intenzionalità da parte di chi diffonde il codice malevolo che manca nel caso dei virus. Per lo scopo di diffondere l’infezione i trojan sono perciò più efficaci, basta semplicemente creare qualcosa di appetibile.

Rootkit: un rootkit è un pezzo di codice intenzionato a sfuggire a tutti i controlli di presenza del sistema. A differenza di un virus, in cui il sistema sa che c’è del codice in esecuzione ma non può distinguerlo dal codice benigno in quanto agnostico delle intenzioni, un rootkit è un vero e proprio mantello di invisibilità. Un rootkit di per sé non è malware o per lo meno c’è sempre forte dibattito attorno a questo punto. Il problema piuttosto è che tale mantello viene nel 99.9% periodico dei casi usato per scopi malevoli: l’esempio più famoso è il rootkit della Sony le cui intenzioni erano quelle di gestire il DRM a modo proprio diventato ponte di lancio per infezioni banali ma difficili da individuare.

Vulnerabilità: tutte le applicazioni purtroppo contengono bachi. Alcuni bachi sono però più gravi di altri dal punto di vista della sicurezza e permettono ad un malintenzionato di effettuare operazioni normalmente impossibili. Vulnerabilità in applicazioni o peggio ancora in servizi di sistema sono praticamente il veicolo principale della propagazione dei worm.

C’è infine una categoria che va sotto il nome piuttosto generico di exploit. Per alcuni tratti si comportano come dei trojan, ovvero richiedono l’inganno per portare l’utente a visitare un sito e sfruttando una vulnerabilità non patchata sulla macchina di chi lo visita permettono l’esecuzione di malware, l’installazione di un rootkit o l’aggregazione del PC ad una botnet a cui sarebbe da dedicare un post separato.

Il malware è però innanzitutto software ovvero codice applicativo. Come tale malware per OSX non funziona su Windows e viceversa. Dire che ci sono centomilamiliardi di “virus” (daje!) per Windows che non attaccano il Mac è la stessa cosa che dire che ci sono centomilamiliardi di applicazioni per Windows che non girano su MacOS. In realtà poi il malware ha una proprietà intrinseca che lo porta a diventare obsoleto molto più in fretta delle normali applicazioni d’uso quotidiano.

E per questo post basta così.

-quack

P.S. se fa piacere proporrei alla fine della serie un popquiz, un test a scelte multiple, per misurare la conoscenza dell’argomento

-

Restore PLAN

Un piano di backup, senza aver mai provato un’operazione di restore, è praticamente placebo.

L’ha scoperto a sue spese Jeff @ CodingHorror, che ha “istituito” la giornata internazionale del backup consapevole spiegandone le ragioni in questa pagina. Nel mio caso c’è però un piccolo antefatto: ho esteso lo storage primario della mia Workstation con un secondo SSD identico. Ho aspettato a lungo l’uscita dei nuovi SSD basati su controller SandForce sperando che il costo per GB scendesse come promesso di gran fanfara. Il rilascio dei primi prodotti ha disatteso tutte le mie aspettative ed ho pensato che la soluzione più economica è quella di due SSD in Raid0 (l’unico Raid che funziona

). Ero indeciso se fare un restore o una reinstallazione da zero ed ho optato per la seconda, però ho voluto dapprima tentare comunque il restore per capire cosa succede e se è davvero possibile farlo. Non ci sono praticamente riuscito ma non a causa di difficoltà che avevo messo in conto, ma per il fatto che il Restore CD di Windows Home Server non ha in dotazione i driver corretti della scheda di rete della Workstation (che fortuna, eh?). Una volta però che ho reinstallato tutto ho deciso di andare a fondo e di cercare la soluzione al mistero. Per indagare ho dovuto più volte riavviare da CD o chiavetta USB scontrandomi con un altro problemino che con la mia Workstation ho avuto praticamente da sempre: la fase iniziale di boot di WinPE è lentissima. Ovvero tra un passo e l’altro del wizard di restore passano diversi minuti, cosa riscontrabile anche durante le prime fasi di installazione dei nuovi sistemi operativi (Vista e 7). Questo significa che ogni tentativo di restore, tra passi opzionali e meno, ha finito per richiedere almeno 20 minuti. Mi è venuto in aiuto San Scroogle: ho scoperto che il problema si presenta con alcuni BIOS molto diffusi se nei settaggi è indicata la presenza di un floppy drive che però non esiste. Rimosso tale settaggio tutto ha cominciato a filare a meraviglia, rispostando la mia attenzione sul problema del driver della scheda di rete. La regia mi dice che praticamente Realtek ha cappellato il versionamento dei driver: la soluzione è l’esistenza di un Restore CD creato da qualche tabaccaio all’uopo e contenente una quantità sterminata di driver per Windows Home Server. L’ho provato e il tutto ha funzionato decisamente al primo colpo.

). Ero indeciso se fare un restore o una reinstallazione da zero ed ho optato per la seconda, però ho voluto dapprima tentare comunque il restore per capire cosa succede e se è davvero possibile farlo. Non ci sono praticamente riuscito ma non a causa di difficoltà che avevo messo in conto, ma per il fatto che il Restore CD di Windows Home Server non ha in dotazione i driver corretti della scheda di rete della Workstation (che fortuna, eh?). Una volta però che ho reinstallato tutto ho deciso di andare a fondo e di cercare la soluzione al mistero. Per indagare ho dovuto più volte riavviare da CD o chiavetta USB scontrandomi con un altro problemino che con la mia Workstation ho avuto praticamente da sempre: la fase iniziale di boot di WinPE è lentissima. Ovvero tra un passo e l’altro del wizard di restore passano diversi minuti, cosa riscontrabile anche durante le prime fasi di installazione dei nuovi sistemi operativi (Vista e 7). Questo significa che ogni tentativo di restore, tra passi opzionali e meno, ha finito per richiedere almeno 20 minuti. Mi è venuto in aiuto San Scroogle: ho scoperto che il problema si presenta con alcuni BIOS molto diffusi se nei settaggi è indicata la presenza di un floppy drive che però non esiste. Rimosso tale settaggio tutto ha cominciato a filare a meraviglia, rispostando la mia attenzione sul problema del driver della scheda di rete. La regia mi dice che praticamente Realtek ha cappellato il versionamento dei driver: la soluzione è l’esistenza di un Restore CD creato da qualche tabaccaio all’uopo e contenente una quantità sterminata di driver per Windows Home Server. L’ho provato e il tutto ha funzionato decisamente al primo colpo.Morale del post:

- se l’installazione da zero di Windows 7 o Vista è lentissima durante la prima fase, assicurarsi di disabilitare il floppy drive fantasma nel BIOS.

- se il restore wizard di WHS non sembra riconoscere la rete correttamente, cosa che è sicura al limone nel caso si possieda una scheda di rete basata su Realtek, scaricare e masterizzare il “Windows Home Server Restore CD X:\files edition”

-quack

-

La casa in campagna

Charlie Miller dixit:

Mac OS X is like living in a farmhouse in the country with no locks, and Windows is living in a house with bars on the windows in the bad part of town.

Per una volta non sono d’accordo, la metafora non è corretta. È una frase che Charlie ripete spesso ed è venuta alla ribalta in questi giorni. Perché detta così la casa in campagna sembrerebbe un’idea molto allettante di quanto lo sia in realtà che è ben più complessa della semplice metafora. E soprattutto non tiene conto di un semplice fatto: non si tratta del posto in cui viverci, ma soprattutto del modo in cui viverci. Se si decide di vivere in una casa col minimo indispensabile (qualche elettrodomestico, un cambio di biancheria, ecc.), dal punto di vista della sicurezza non ci sarebbe nessuna differenza; se invece l’intento di una casa è di viverci a medio-termine con tutto quello che ne

consegue, si avrebbe bisogno di un posto sicuro in cui tenere roba di valore: qualche contante, un televisore decente, una botta di vita. La metafora inoltre non tiene conto di un altro elemento: Apple non vende una casa in campagna desolata; se fosse per Cupertino avremmo una casetta per ogni angolo a meno che non si considera il prezzo come forma di disincentivo.

consegue, si avrebbe bisogno di un posto sicuro in cui tenere roba di valore: qualche contante, un televisore decente, una botta di vita. La metafora inoltre non tiene conto di un altro elemento: Apple non vende una casa in campagna desolata; se fosse per Cupertino avremmo una casetta per ogni angolo a meno che non si considera il prezzo come forma di disincentivo.Io avrei usato una metafora diversa e basata sull’appetibilità: Windows è come una Ferrari con tutti i sistemi di sicurezza pre-attivati; OSX è una Citroën Visa senza neanche una serratura funzionante. Molto più economicamente sensato cercare di impossessarsi di una Ferrari, tanto qualcuna con l’allarme spento, la porta aperta e le chiavi nel cruscotto la si trova sempre. All’equazione infatti va aggiunto il fatto che con la diffusione di Internet la percentuale di ganzi online è aumentata drasticamente ed in fin dei conti basta essere solo un po’ meno ganzo del vicino di casa per vivere tranquilli: la saggezza popolare dice che se non vedi altri polli intorno il pollo sei tu. Applicata alla metafora della casetta in campagna si potrebbe dedurre che chi sceglie questa soluzione non può essere mai certo di non fare la fine del pollo.

Il mondo purtroppo – per qualsiasi argomento – si divide in people who care e people who don’t care. Usare una metafora banale per cercare di convincere il secondo gruppo ad interessarsi alla questione è contro-producente. Se il dito del saggio indica la luna, lo sguardo del ganzo è fermo sul dito. E chi di metafora ferisce, di metafora morisce.

-quack

P.S.: una delle cose che mi avvilisce di più è che in Apple anche le regole più elementari di security testing sono palesemente ignorate. Bontà loro…

-

Mix 2010

Tempo fa circolava una mail di Dean Hachamovitch che parlava delle meraviglie di IE9 da venire, giunta nella mia casella grazie al forward del capo, del capo, del capo, ecc. Allora feci l’avvocato del diavolo e chiesi: ma ha senso ancora difendere un rendering engine che le piglia da tutti sotto tutti i punti di vista? Non sarebbe meglio impacchettare un’altra incarnazione di WebKit? La risposta fu sul tono di “aspetta e vedrai”, Microsoft è l’unica azienda che ha interesse a fare un buon browser in cambio di soldi dai propri clienti. Per Mozilla è più importante mantenere il Web aperto, per Google è più importante veicolare quanta più pubblicità possibile e così via.

Il mio scetticismo è letteralmente scomparso quando ho provato la nuova preview. Se n’è discusso in precedenza ma IE9 se la gioca benissimo, pur essendo una preview, con tutti i browser sul mercato in ogni campo. Ed oggi ho smesso di pensare che WebKit sia l’unica soluzione.

Qualche maligno non la pensa così e qualcuno può leggersi la risposta di Thurrot (interessante osservazione: As if there is a single thing called WebKit. The truth, sadly, is that WebKit-based browsers all render things differently, and this is even worse on the mobile web)

Qualche altro ha pensato di porre l’accento sul fatto che è l’ennesimo tentativo di MS per portare clienti a Windows (ma va?)

Qualche altro aggiunge che i meriti di IE9 vanno dati _solo_ alla concorrenza (ma va?).

Pochissimi hanno discusso invece di oData rilasciato tra l’altro con Licenza Apache.

Qualcosa è cambiato da un pezzo ma sono in pochi ad essersene ancora accorti.

-quack

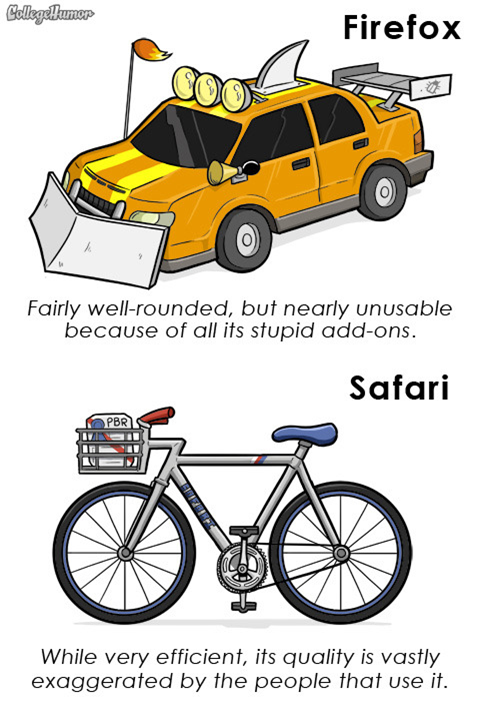

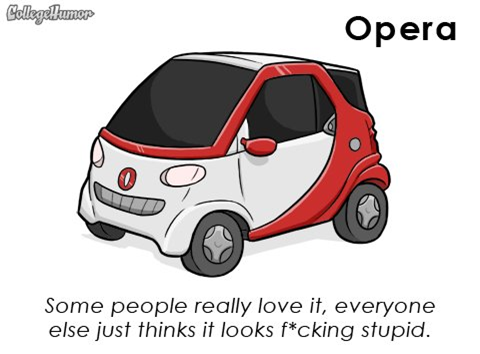

P.S. segue una serie di vignette simpatiche che riflette un po’ la situazione odierna. (via)

-

Innovescion

Giornata di MIX ancora poco interessante in quanto il “Gu” ci ha presentato SL4 in anteprima diversi mesi orsono…. il pensiero va alla concorrenza, visto che in Off Topo è un argomento ancora caldo e visto soprattutto che viene citata dai soliti noti come l’azienda più innovativa dell’universo intero ecc. ecc. La memoria va ad una discussione avuta con amici e colleghi sulla presentazione dell’iPhone 1.0. Qualcuno lo chiamava un dispositivo rivoluzionario altri si limitavano a definirlo evoluzionario.

La prima versione non supportava neanche le reti 3G (quel furbacchione di Steve Jobs raccontava la favola che era impossibile costruire un dispositivo onnipotente e anche 3G senza richiedere alimentazione nucleare salvo poi annunciare una nuova versione pochi mesi dopo). L’unico SDK per l’iPhone era Safari (esiste ancora?) e la volontà di venderlo come tale fu così tanta che fu sponsorizzato il porting di Safari per Windows, uno dei prodotti Software più inutili della storia, utile solo ai webmaster diligenti che volevano essere sicuri che i propri siti web funzionassero decentemente anche su OSX senza doversi svenare con la Apple Tax. Poi è arrivato il jailbreaking e Steve vide che era buono… che effettivamente c’era qualcuno al di fuori di Apple capace di immaginare usi del telefono diversi da quelli immaginabili esclusivamente a Cupertino. Fu così che nacque – secondo la mia modestissima opinione – l’idea dell’iPhone SDK e iFart partì alla conquista del mondo. Nel frattempo la concorrenza annaspava ma tirava fuori prodotti degni di rispetto: quello che ad esempio si poteva fare con il G1 (tethering senza hackeraggi, shopsavvy grazie alla fotocamera capace di mettere a fuoco, ecc.) era addirittura impensabile col telefono made in Cupertino. Alla fine hanno deciso di metterci finalmente una pezza con l’ultimo modello davvero niente male ma neanche niente di che dal punto di vista innovativo. Guardo al percorso evolutivo e noto:

La prima versione non supportava neanche le reti 3G (quel furbacchione di Steve Jobs raccontava la favola che era impossibile costruire un dispositivo onnipotente e anche 3G senza richiedere alimentazione nucleare salvo poi annunciare una nuova versione pochi mesi dopo). L’unico SDK per l’iPhone era Safari (esiste ancora?) e la volontà di venderlo come tale fu così tanta che fu sponsorizzato il porting di Safari per Windows, uno dei prodotti Software più inutili della storia, utile solo ai webmaster diligenti che volevano essere sicuri che i propri siti web funzionassero decentemente anche su OSX senza doversi svenare con la Apple Tax. Poi è arrivato il jailbreaking e Steve vide che era buono… che effettivamente c’era qualcuno al di fuori di Apple capace di immaginare usi del telefono diversi da quelli immaginabili esclusivamente a Cupertino. Fu così che nacque – secondo la mia modestissima opinione – l’idea dell’iPhone SDK e iFart partì alla conquista del mondo. Nel frattempo la concorrenza annaspava ma tirava fuori prodotti degni di rispetto: quello che ad esempio si poteva fare con il G1 (tethering senza hackeraggi, shopsavvy grazie alla fotocamera capace di mettere a fuoco, ecc.) era addirittura impensabile col telefono made in Cupertino. Alla fine hanno deciso di metterci finalmente una pezza con l’ultimo modello davvero niente male ma neanche niente di che dal punto di vista innovativo. Guardo al percorso evolutivo e noto:iPhone 1.0 = Mezzo Smartphone + Multitouch + Ottima UI + “Ottimo” browser

iPhone 3G = iPhone 1.0 + 3G + Mezzo Smartphone (l’altra metà che mancava)

iPhone 3GS = iPhone 3G++ (hardware aggiornato alla soglia della decenza)Last but not least:

iPad = (iPhone con funzionalità --) con dimensioni++

Ovvero praticamente da 3 anni e passa Apple vive di rendita pubblicitaria sull’innovazione: sul come c’è veramente da imparare lezioni e lezioni magistrali di marketing per vaporware. Se si prende l’iPad si può pensare a:

Fase segreta: alcune informazioni lasciate trapelare qui e là per suscitare interesse molto prima di avere qualcosa di concreto. Con una percentuale non irrilevante di clientela questo funziona molto bene, Robert Scoble in un suo twit si diceva pronto a mettersi in fila già dal giorno della presentazione del prodotto sulla fiducia. Contento lui…

Fase pre-lancio: il prodotto viene sottomesso all’approvazione dell’FCC. Alcune informazioni succose potrebbero essere già definite (es. se l’oggetto avrà un telefono o meno, ecc.) per cui Apple tiene tanto a mantenere questo come il più breve possibile.

Fase di lancio: gli aggettivi si sprecano (wonderful, beautiful, magical) il Reality Distortion Field viene pompato al massimo.

Fase di prevendita (opzionale): si annuncia che il tale giorno a tale ora si potrà ordinare il prodotto che sarà consegnato XXX giorni dopo. I trombettieri del Re ovviamente tornano a parlare del nuovo oggetto del desiderio.

Fase di vendita vera e propria, con i più fedeli a fare la fila accampati dal weekend precedente.

Sono convinto però che con l’iPad qualcosa si sia rotto. Se il 10% dei miei colleghi possiede un iPhone (brava Apple, però vorrei sapere quanti dei tuoi clienti/dipendenti possiede a casa un PC con una copia [magari pirata] di Windows: io lo so ma non lo posso dire ed assicuro che è un numero esageratamente grande rispetto a quel dieci), la totalità di quelli da me intervistati mi ha mostrato una smorfia quando è stato presentato l’iPad. Si aggiunga che mai prima d’ora Apple si era dimostrata sensibile ad un ritocco al ribasso del prezzo a pochi giorni dalla fase di lancio.

E ancora: qualcuno mi dica quali sono le novità rilevanti di Snow Leopard a parte la scopiazzatura in fretta e furia di qualche feature di Win7 rispetto a Windows Vista.

Infine sull’innovazione e brevetti: dodici anni fa si scherzava sul fatto che Microsoft avesse brevettato il codice binario. Qualcuno però legga l’articolo e sostituisca Microsoft con Apple e BillG con SteveJ e mi dica se quello stesso post non è molto più verosimile oggi di come lo era oltre una decade fa.

Il tempo dirà se quello che mi sembra un declino innovativo è realistico o meno.

-quack

-

Animali di razza

Ogni Sabato, fino al prossimo natale, in un parcheggio di un mall di Redmond un folto gruppo di stallieri di razza si incontra per fare colazione e chiacchierare del più e del meno sugli ultimi modelli di Lamborghini, Ferrari e chi più ne ha più ne metta. L’evento si chiama “Exotics at Redmond Town Center” e Sabato scorso mi son attrezzato con la mia fedele D80 interessato a fotografare qualche dettaglio. Il risultato è l’album qui sotto, godibile in 1024 pixel solo se JavaScript è attivato.

-quack -

Consigli per gli acquisti #2

Super micro-recensioni, ora ancora più striminzite ed estremamente mirate, su alcuni acquisti dei passati dodici mesi.

Eye-Fi

Eye-FiDecisamente il miglior acquisto in assoluto. Io ho approfittato di un’offerta di Picasa (servizio che siccome appartiene a Google mi rifiuterò di usare) che per 50$ offre in bundle una SD Eye-Fi da 4GB. Eye-Fi è una memoria SD che contiene una scheda di rete Wi-Fi e permette l’upload automatico delle foto tra macchina fotografica e computer. Ho installato la parte PC del software sul server e ho dovuto smanettare un pochino per fare in modo che girasse come “un servizio” e fosse sempre disponibile. Ci sono in vendita diverse versioni per tutti i gusti, ma anche la versione più economica è letteralmente una mano-santa. Tra l’altro con Windows 7 e un po’ di ingegno è possibile simulare alcune feature dei modelli più costosi anche col modello da 2GB (per ora sto scattando solo in JPG, per l’upload dei file RAW è richiesto qualche modello più evoluto). Un ottimo prodotto, senza se e senza ma; il tempo che si risparmia sommata alla pace mentale garantita dall’upload praticamente continuo ripaga immediatamente i costi economici.

Fritz Twelve

Fritz è _IL_ programma di Scacchi. Già diverse versioni fa era in grado di suonarle ai Gran Maestri nelle partite lampo. L’evoluzione hardware/software degli ultimi dieci anni ha reso il programma letteralmente imbattibile per le mezze calzette senza categoria da torneo di club come me. Ma che gusto c’è nel giocare un gioco che non si può vincere? Tra le svariate opzioni di Fritz ci sono diverse modalità di allenamento, alcune delle quali introducono errori volontari nelle mosse fatte dal computer adatte a sviluppare lo spirito di osservazione tattico di chi gioca. In modalità sparring sono addirittura riuscito a vincere una partita grazie anche ai suggerimenti in una finestra chiamata “explain moves” e la mia impressione è che giocandoci regolarmente è possibile migliorare alcune qualità di gioco o imparare qualche variante di apertura più simpatica. Per gli appassionati di Scacchi è consigliatissimo, visto che ormai si trova in giro a prezzo da discount. Geniale l’introduzione dell’interfaccia a Ribbon simile a quella di Office 2007

Fritz è _IL_ programma di Scacchi. Già diverse versioni fa era in grado di suonarle ai Gran Maestri nelle partite lampo. L’evoluzione hardware/software degli ultimi dieci anni ha reso il programma letteralmente imbattibile per le mezze calzette senza categoria da torneo di club come me. Ma che gusto c’è nel giocare un gioco che non si può vincere? Tra le svariate opzioni di Fritz ci sono diverse modalità di allenamento, alcune delle quali introducono errori volontari nelle mosse fatte dal computer adatte a sviluppare lo spirito di osservazione tattico di chi gioca. In modalità sparring sono addirittura riuscito a vincere una partita grazie anche ai suggerimenti in una finestra chiamata “explain moves” e la mia impressione è che giocandoci regolarmente è possibile migliorare alcune qualità di gioco o imparare qualche variante di apertura più simpatica. Per gli appassionati di Scacchi è consigliatissimo, visto che ormai si trova in giro a prezzo da discount. Geniale l’introduzione dell’interfaccia a Ribbon simile a quella di Office 2007 CSS: The Definitive Guide

CSS: The Definitive GuideSe ho capito finalmente come funzionano i CSS al punto da arrivare a non sgarrarne più una, lo devo a questo libro. Di libri sui CSS ne ho già letti quattro o cinque, ma nessuno batte la chiarezza del libro di Eric Meyer, un classico disponibile anche i PDF nei soliti canali underground (ho comprato la copia cartacea, ne vale la pena e si trova a prezzi da mercatino dell’usato).

Diffidate delle imitazioni ed ovviamente destinato ad un pubblico interessato all’argomento.

-quack -

Privacy 101

Giro una notizia che sta passando abbastanza in sordina ma che dovrebbe fare immediatamente il giro del mondo.

Microsoft ha rilasciato l’SDK di U-Prove di cui avevo già parlato in maniera flash in precedenza. La parte più interessante è questa:

It is made available under the BSD open-source license.

Vittorio Bertocci aka Vibro.Net ha intervistato Stefan Brands, il ricercatore dietro questa importante innovazione. L’intervista è estremamente godibile per gli appassionati dell’argomento cryptografia; Vittorio la definisce in una parola sola come cryptopr0n.

Enjoy!

P.S. sempre a proposito di privacy le scuse pubbliche di Google sulla questione Buzz sono esilaranti. The Onion è un giornale satirico, però l’esagerazione caricaturale dell’articolo è davvero minima.

-

Halloween nightmare

Mentre giochicchiavo con alcuni database engine scritti interamente in C#, mi sono imbattuto in una spettacolare manifestazione di un baco scoperto già nel 1976. Trentaquattro anni, quasi più vecchio di me, eppure…

Gli aspetti interessanti sono due. Quello storico, il cui punto di partenza è questo articolo su Wikipedia. Quello tecnico contenuto in questo blog post di Craig Freedman.

La manifestazione del baco che ho incontrato io è piuttosto banale:

CREATE TABLE TEST(Foo VARCHAR(10))

INSERT INTO TEST VALUES (‘Bar’)

INSERT INTO TEST SELECT * FROM TESTUn database che funzioni dovrebbe contenere due righe identiche. Uno scassato… non lo ferma più nessuno!

-quack

-

How to suck at facebook

Sfortunatamente troppo vero per essere semplicemente comico.

-quack

-

Consigli per gli acquisti #1

Un libro anzi due, un case ed un CPU-cooler ad acqua.

Questo libro l’ha consigliato persino Bill Gates via Twitter ed è il seguito di Freakonomics.

I due libri applicano la teoria economica agli eventi comuni; in questo nuovo volume sono raccontate un bel po’ di ricerche interessanti, tra cui: cosa succede se le scimmie imparano l’uso della moneta e perché in Cina i dottori si pagano quando si sta bene.

Morale della storia: scegliere i giusti incentivi è fondamentale, il libro è consigliatissimo, garantisce Bill.

Per quanto riguarda la ferraglia sono rimasto eccezionalmente sorpreso da due acquisti recenti. Il case è made in Corea, un GMC R-4 Bulldozer. Aldilà dell’apparenza giocosa e dei finti martinetti idraulici (in realtà elastici) che tengono lo sportello del drive ottico chiuso contro la forza di gravità, questo case è ge-nia-le. Per un bel po’ di motivi: a vederlo e dal nome sembrerebbe un’enormità. In realtà è più stretto e meno profondo di un CoolerMaster Elite 360 ed entra perfettamente nell’angolo cottura senza dover essere inclinato rispetto alla parete; è dotato di due termometri digitali pare abbastanza accurati; è abbastanza capiente da poter ospitare il raffreddamento ad acqua; è dotato di tre ventole da 12cm che garantiscono un flusso d’aria adeguato al raffreddamento passivo di alcuni componenti. La genialità sta nel fatto di utilizzare una soluzione inusuale per l’ospitalità del drive ottico e degli HD da 3.5”. A parole non si può descrivere, ma su youtube ci sono un paio di video che mostrano il giocattolo in funzione. Unica pecca l’assenza di uno slot da 3.5” esterno, non tanto per i floppy ormai estinti, quanto per la possibilità di integrare un lettore multimediale tutto-fare.

Infine per il raffreddamento a liquido ho comprato una soluzione Corsair H50: mi son convinto guardando il video dell’installazione sul sito del produttore ed una buona serie di review estremamente positive. La mia workstation è diventata praticamente silente. Questo tipo di dissipatore è un royal pain in the arse da installare a posteriori visto che in molti casi è necessario sganciare la scheda madre completamente. Però nel mio caso ho potuto evitare: l’inghippo più grosso è stato quello di cercare una soluzione su come ancorare il gruppo radiatore/ventola al case considerando il fatto che il case di cui sopra ha uno spessore in plastica che separa la ventola dalla parte

metallica esterna. Ci ho dovuto pensare parecchio ed alla fine me la sono cavata con un’ottima soluzione invertendo la posizione del radiatore e della ventola; però il tutto mi ha portato via quattro ore passate anche piuttosto in fretta (mi diverto con poco) ma se dovessi rifare da capo ci metterei poco più di 30 minuti e senza danneggiare il danneggiabile.

metallica esterna. Ci ho dovuto pensare parecchio ed alla fine me la sono cavata con un’ottima soluzione invertendo la posizione del radiatore e della ventola; però il tutto mi ha portato via quattro ore passate anche piuttosto in fretta (mi diverto con poco) ma se dovessi rifare da capo ci metterei poco più di 30 minuti e senza danneggiare il danneggiabile. Tutti e tre gli articoli godono pertanto del mio sigillo di approvazione.

-quack