-

Pi Day 2007

Ridendo, scherzando e commentando oggi è passato il giorno dedicato pi-greco. Nel pacific northwest c'è quasi un culto dedicato a pi-greco come dimostra questa scultura a Seattle (visibile al centro della mappa) e quest'altra simile ma diversa a Redmond (nella mappa/foto non si vede ancora in quanto la scultura è stata piazzata di recente).

Ridendo, scherzando e commentando oggi è passato il giorno dedicato pi-greco. Nel pacific northwest c'è quasi un culto dedicato a pi-greco come dimostra questa scultura a Seattle (visibile al centro della mappa) e quest'altra simile ma diversa a Redmond (nella mappa/foto non si vede ancora in quanto la scultura è stata piazzata di recente).Se c'è un posto nel mondo dedicato ai geek, penso sia questo.

-quack!

-

6 degrees

Leggevo un paio di giorni fa sul corriere.

La prima cosa che mi è venuta in mente è la teoria dei sei gradi di separazione e di quanto piccolo sia il mondo.

Infatti ero nello stesso gruppo di Dare Obasanjo (WebData, 2004), figlio di Olusegun che ha incontrato Prodi (incidentalmente, padre e figlio Obasanjo sono persone spassose: il padre - che ricevette 900Mil$ da Bill Gates per la lotta alla tubercolosi - chiese a Bill: perché 900 e non cifra tonda?

).

).-quack!!

Technorati tags: Cazzate -

Virtualizzazione ed appcompat

Come succede spesso con il rilascio di una nuova versione del sistema operativo, qualche vecchia applicazione potrebbe fare un po' le bizze. Il tempo aggiusterà ogni cosa, come il rilascio di XP prima e del SP2 dopo ha ampiamente dimostrato. Dal punto di vista dell'appcompat - e questa è una mia personale opinione - il passaggio avvenuto tra win9x e xp dovrebbe essere stato molto più drastico di quello tra XP e Vista.

Nel malaugurato caso in cui ci si ritrovi con una applicazione che fa le bizze e che non è più supportata, una soluzione molto pratica ed economica (basta avere una licenza di Windows XP!) è l'uso di Virtual PC, la cui nuova versione è stata rilasciata da poco ed è totalmente gratuita. La trovate qui. Nei casi in cui il disagio dovesse essere solo temporaneo c'è una immagine già pronta (creata per testare i siti su Internet Explorer 6) qui.

Per dovere di completezza, c'è un player di virtual machine di VMWare (concorrente di Virtual PC) altrettanto gratuito scaricabile qui: non permette di creare immagini virtual PC, ma permette di usarle; ce ne sono alcune già pronte scaricabili dal loro sito. Sebbene VMWare possa avere qualche feature in più e possa far venire la tentazione di installare entrambi i software sullo stesso PC, il mio suggerimento è quello di non farlo: i software di virtualizzazione di solito installando un filter device driver per implementare le funzionalità di rete correttamente; installarne due potrebbe causare qualche problema: non ho provato direttamente ma immagino sia così.

Infine un paio di tool molto utili quando si ha a che fare con le immagini Virtual PC che diventano un po' come le figurine: appena si comincia a crearne un paio, non si smette più di collezionarne:

- nLite: permette di creare CD di installazione di XP customizzati; niente componenti inutili (a che serve ad esempio la calcolatrice in un virtualPC) e l'immagine può così essere ridotta all'osso in termini di footprint; gratuito.

- invirtus VM optimizer: riduce lo spazio occupato dall'immagine comprimendo i settori vuoti.

Se vi intrippa l'ottimizzazione di VM fatta come si deve, questo post è d'obbligo!

Enjoy

-quack

Technorati tags: Virtualizzazione -

Trusted Computing: non solo FUD

Ci risiamo. Non appena si parla di trusted computing, "quelli contro" non riescono a far di meglio che spargere FUD. Nuovo giro, nuova corsa: questa volta è la volta di Daniele Masini. Dal Vangelo secondo PI. Mi limito a non commentare i paragrafi iniziali a contenuto apocalittico. Lascio al lettore capire costa significa la prima lettera di FUD (che non a caso è la prima). Passiamo al sodo:

Il fatto è ormai sempre più evidente. Ad esempio, il Trusted Computing (TC), cioè la tecnologia che si basa sia su hardware (TPM) che su software (BIOS, boot loader, sistema operativo, applicazioni) per rendere, a detta del Trusted Computing Group i computer più sicuri, sta diventando una realtà visto che il TPM viene montato su sempre più architetture.

Come evidenziato da vari esperti del settore informatico (Scheiner, Stallman, Anderson), è opportuno sottolineare che il TC permette di controllare il comportamento di sistemi/dispositivi da remoto, scavalcando la volontà del legittimo proprietario.

Allo stesso modo i DRM (Digital Rights Management), che per mezzo della tecnologia TC possono arrivare ad avere un livello di controllo ad oggi impensabile, limitano la libertà di fruizione dei contenuti da parte degli utenti. Se da un lato sono utili per proteggere i contenuti dalla copia abusiva, dall'altro limitano le possibilità di utilizzo dei sistemi digitali da parte dei legittimi proprietari.Tralasciamo il fatto che se fosse per Stallman _tutto_ il software sarebbe gratis (cosa che mi sembra utopistica visto che il software di qualità richiede ben più di bravi developer: costi di testing, manutenzione, supporto, ecc.): bello ma utopistico. Ma chi è il legittimo propretario di una canzone con DRM? Questo è l'elemento che sfugge molto spesso in questo tipo di analisi. Quando si compra una canzone, si compra il diritto di ascoltarla: non si diventa "legittimi propretari".

Anche il nuovo sistema operativo di Microsoft, Windows Vista, sta andando in questa direzione: più controllo a scapito della libertà degli utenti. Esso infatti mette in atto dei meccanismi di DRM che non permettono al legittimo proprietario del sistema (inteso come l'hardware, la macchina) di fare ciò che vuole! È il sistema operativo che decide quali programmi e quali funzionalità possono essere utilizzati sul sistema, non il legittimo proprietario. Il sistema operativo può arrivare a limitare l'accesso del proprietario a determinati file o addirittura forzare l'utente ad installare nuovi programmi, magari anche contro la sua volontà.

Innanzitutto tutto questo DRM in Vista non c'è. Vorrei capire in cosa il sistema limiti gli utenti a detta di Daniele. Non c'è dato sapere... Forse Vista *permette* (a differenza di altri sistemi: se qualcuno conosce altri sistemi operativi che supportino HD-DVD/BR-DVD protetti - non ancora in produzione! - lasci pure un commento) di vedere contenuti ad alta risoluzione protetti. Ma com'è che se Vista *permette* si parla di restrizione? Io non ho ancora afferrato il concetto!!!

Inoltre il nuovo sistema operativo della casa di Redmond ha requisiti hardware molto spinti in termini di memoria e di prestazioni della scheda grafica (ovviamente con accelerazione 3D).

Cosa centri questo con il TP, non ho ancora afferrato (*). A meno che:

Ma l'utente medio ha veramente bisogno di tutta questa potenza di calcolo, o magari quest'utlima viene sfruttata dal sistema operativo per controllare costantemente cosa fa l'utente?

Ecco il FUD in tutto il suo splendore: "magari viene sfruttata per controllare". Immagino che Daniele per questa affermazione abbia delle prove.

In più, installando Windows Vista si accettano le condizioni riportate nella licenza che implicano il fatto di concedere a Microsoft il diritto di cancellare i file presenti sul sistema ritenuti essere spyware da Windows Defender e di acconsentire di essere spiato da Microsoft per mezzo di Windows Genuine Advantage. Purtroppo, quando si installa un software, leggere le licenze costa fatica, e questo è praticamente il motivo per il quale non vengono rifiutate delle licenze del genere.

Qui apro una parentesi seria: l'America è un paese litigioso. Se sul manuale del microonde non ci scrivi "che non va usato per asciugarci un animale", la gente vi ci frigge il gatto e ti fa causa. È chiaro che se si applica lo stesso discorso ad un prodotto anti-malware, quale Windows Defender, ora parte dell'OS i conti tornano. È chiaro che ci potrebbero essere casi di falsi-positivi e la licenza serve a coprire tali evenienze. D'altra parte anche la GPL dice che:

Also, for each author's protection and ours, we want to make certain that everyone understands that there is no warranty for this free software

Nessuno è perfetto, o sbaglio? Continuamo:

Del resto, chi sarebbe contento di acquistare un nuovo frigorifero, dal design accattivante e fornito di tritaghiaccio e dispenser per bevande fresche, che però non lascia all'acquirente la libertà di scegliere il tipo e le marche degli alimenti da conservare al suo interno? Per fare un esempio, il latte Parmalat sì mentre quello Granarolo no. Analogamente, visto che il computer è mio, perché non devo essere libero di utilizzarlo con il software che voglio?

La forza di Windows è sempre stata il software di terze parti (che è molto carente su tutte le altre piattaforme) e la piattaforma di sviluppo. FUD puro.

La libertà è un bene prezioso che spesso in passato è stato difeso anche facendo ricorso alle armi. Perché rinunciare ad una così fondamentale conquista?

Certo. Anche la libertà di spargere FUD e cazzate.

UPDATE:

(*) Avevo già parlato in passato di quello che era uno dei miti di Vista: che richiede hardware fantascientifico. Un lettore di PI mi ha fatto trovare la pappa pronta e perciò pubblico qui il suo commento alquanto illuminante (ottimi i link ai vari benchmarks e la conclusione che il lettore trae che incidentalmente coincide con la mia)[quote]

Visto che sto articolo (davvero ridicolo, tra l'altro) ha tirato im mezzo i requisiti hardware di Vista vorrei postare i seguenti URLs:

http://gizmodo.com/gadgets/software/vista-benchmar...

http://gizmodo.com/gadgets/software/microsoft-vist...

http://www.lockergnome.com/nexus/it/2007/02/01/vis.../

http://www.greghughes.net/rant/CommentView,guid,43...

etc etc.

Se quelle balle sui requisiti di hardware alti a causa di fantomatici trusted computing fossero vere i benchmark di XP vs Vista mostrerebbero una gran differenza di velocità mentre invece in realtà è minima.

Se vista ha requisiti così alti è perché aero vuole una scheda video dx9 (ma vista funziona benissimo senza aero) e perché la ram viene usata per prefetching proattivo con readyboost ( http://www.codinghorror.com/blog/archives/000688.h... ).

Ma ovviamente PI da la voce ai soliti personaggi ignoti che speculano e complottano pur di darsi ragione

[/quote] -

Categorie di disinformatici: i ciechi

Giovy dice che dovrei lasciar stare i disinformatici perché son fatti così. Però posso farmi sfuggire un'occasione così ghiotta per commentare questo post? Seguitemi. In rosso i miei commenti; faccio notare che il nostro è un fan sfegatato di Linux per cui i riferimenti a tale OS sono alquanto dovuti

Eccolo qui, dopo mesi e mesi di ritardo (stiamo pur sempre parlando di Microsoft…) arriva il nuovo sistema operativo dello zio Bill: Windows Vista. La domanda è:

NE AVEVAMO VERAMENTE BISOGNO?<<È eccezionale! Il futuro è qui!>>

Se Vista è veramente il futuro, allora lasciatemi dire che vivremo un futuro di merda.

Come incipit, direi tendenzialmente pessimista. Ma ognuno è libero di esprimersi come vuole e vedere il bicchiere mezzo pieno/mezzo vuoto....

Il grado di cultura è stato abbassato a livelli infimi: questo nuovo sistema operativo è PALESEMENTE rivolto ad un’utenza ignorante; Gates stesso sa che è proprio questo il modo migliore per far soldi su soldi. Intelligente, diabolico, perfido: cos’è che colpisce di più il pubblico medio? La grafica, sempre e solo GRAFICA.

<<Wow, hai visto che grafica? È perfetto!!!>>

Wow, wikipedia dedica una pagina intera alle nuove features di vista e il nostro si ferma alla grafica.

Cosa si cela dietro a questo sistema operativo apparentemente perfetto? Vi spiegherò le cose più importanti che si DEVONO sapere.

Sentiamo. DEVO sapere! Già pregusto!

Avete mai sentito parlare di un certo Palladium quando Vista era ancora in piena fase di sviluppo? Esatto, è stato usato come nome in codice dello sfruttamento del DRM (Digital Rights Management) su Vista. In poche parole, il DRM permette a titolari di qualsiasi forma digitale protetta di controllare periferiche, software, e tutto ciò ad esse legato in modo che non avvengano violazioni di copyright. Legato a questo concetto è il Trusted Computing, le quali compagnie aderenti fanno in modo che il software e l’hardware sia molto più incentrato sulla protezione dei diritti d’autore che su stabilità e performance. Esatto, pagheremo per la protezione, non per le performance che il software/hardware promette di offrire. Mentre prima eri TU a decidere cosa fosse sicuro e cosa no, adesso sono loro che hanno deciso al posto tuo. Questo significa che sarai soggetto a NUMEROSE restrizioni.

Ah ecco... il solito discorso delle finte restrizioni. Devo averlo sentito da qualche altra parte.

Non puoi più usare eMule? Non riesci a riprodurre qualche mp3? Non riesci più a copiare un disco protetto? Non riesci a visualizzare alcuni siti? I driver delle schede audio e video non funzionano più? Se provi a modificare qualche impostazione importante vieni sommerso da popup che ti bloccano? Il motivo principale è perché usi Windows Vista.

Emule funziona anche su Vista64; gli mp3 pure; i siti pure (anzi vanno meglio su IE7 che su Firefox); qualche driver mi ha dato problemucci ma ne ho avuti molto di più su Ubuntu; ecc. Il rasoio di Occam mi porterebbe a pensare: ma se tutto questo non funziona, non è che magari più semplicemente il nostro porti sfiga?

Con l’avvento del Trusted Computing è stato completamente ridefinito il concetto di fiducia. Come già detto, sono le aziende che adesso decidono cosa è degno o meno di fiducia, e loro hanno deciso di non fidarsi di TE. Dunque, se loro non credono in te, perché TU dovresti fidarti di loro?

Windows Vista, tra l’altro, costa decisamente TROPPO (dai 150 ai 600 euro!!!). La scissione tra versioni “ULTRA” “ULTRA PERFECT DELUXE” e “ULTRA MEGA PREMIUM ONNIPOTENZA DELUXE” (è stata una mia esagerazione, non si chiamano così, ma l’effetto è quello…) è un’altra speculazione in tipico stile Microsoft.

Ah si, si certo. Avevamo già capito che Vista costa "TROPPO". Ma speculare sul numero di edizioni (4 per il pubblico) mi pare ridicolo da parte di chi si dice a favore di un OS che ha più di 100 flavor (distro) senza contare i subflavors (KDE/Gnome, KOffice/OpenOffice, Ale/Franz, Standa/Upim, ecc.).

La stessa Microsoft ha confessato che Vista è progettato MALE, quindi non pensate di aver risolto tutti i problemi una volta installato l’OS.

Il nostro deve avere una fonte interna. Peccato non ci sia nessun link a tale confessione. Forse il nostro confonde Microsoft con FSF. Ed io che già pregustavo...

Siete ancora soggetti a crash di sistema, spyware, trojan e altro malware, per cui dovrete acquistare la suite Windows OneCare pagandola 50 euro all’anno. Nulla vieta che le protezioni offerte da questa suite saranno limitate, come per tutti gli altri software di protezione per Windows.

Azz, mi risultava che ci fossero antivirus gratuiti e che il firewall di sistema fosse già abbastanza "potente". D'altronde il nostro sembra essere mooooolto informato.

Con Windows niente è sicuro.

Anche qui, peccato non ci sia un link. Ma quello che scrive il nostro deve essere Vangelo, non mi spiegherei altrimenti...

Vogliamo parlare delle risorse hardware? Vista succhia un ammontare di risorse immondo; i requisiti minimi sono piuttosto alti: dovrete acquistare componenti hardware più recenti e, soprattutto, compatibili con Windows Vista.

Azz, da che pulpito. Vuoi scommettere che l'hardware compatibile per Linux è molto più comune di quello per Vista?

Cosa può fare esattamente Vista in più di XP?

Fondamentalmente NIENTE. L’unica vera novità è l’introduzione della DX10, il problema è che nessun gioco sfrutterà questa API per mesi a venire. NIENTE??? UNA PAGINA INTERA DI WIKIPEDIA = NIENTE??? Però il fatto che il nostro citi le DX10 mi fa capire che deve essere un giocatore accanito. Pensate che la nuova interfaccia grafica e la visualizzazione delle cartelle virtuali sia una novità? GNU/Linux ci era arrivato anni prima:

per l’indicizzazione dei file c’è Beagle (ma siamo sicuri: c'era un index service in XP già nel 2001); vi piace da morire l’interfaccia grafica di Vista? Provate Compiz o Beryl e vi accorgerete che la GUI di Vista è quasi obsoleta (Azz, ma si era detto che Vista era solo grafica?!?). Amate le widget nel pannello laterale? C’è SuperKaramba.Wow. Il R&D sembra davvero il punto forte di GNU/Linux.

Vista promette un sistema più protetto e stabile? Forse non sapete che il kernel di GNU/Linux lo è centomila volte di più e che su Linux non siete soggetti ad alcun tipo di minacce comuni.

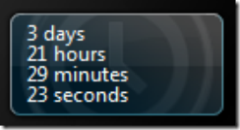

Questa mi sembra una affermazione mica da poco. Il mio sistema ad esempio è in funzione stabilmente da:

ovvero all'incirca 93+ ore. Per contro un sistema Linux per essere centomila volte (mica balle!) più affidabile deve girare stabilmente per 9.3 milioni di ore. Che in termini di 24h al giorno/365.25 giorni all'anno fa all'incirca 1061 anni. Peccato che Linus abbia cominciato a lavorare su Linux nel 1991 e di anni ne son passati appena 16. Mmm. Forse centomila volte è un'esagerazione come tutto il resto del post?

GNU/Linux è esploso durante l’ultimo anno:

Wow, non sarà pericoloso?

molte persone sono passate al pinguino e si sono pentite di non averlo fatto prima. Per chi non conosceva il concetto di Open Source è bastato sapere che GNU/Linux è gratuito. Non sono qui per illustrarvi tutti i motivi per i quali si dovrebbe preferire Linux, poiché ci vorrebbero ore e ore per elencarli tutti.

Grazie per averceli risparmiati. Non so se avrei retto per ore ed ore...

Piuttosto, visitate questo sito, spiega in maniera molto semplice le differenze tra GNU/Linux e Windows.

Ah si, certo! Il sito che parla della deframmentazione! Finalmente un po' di informazione affidabile!

Ormai penso sia chiaro. Se con le precedenti versioni di Windows era così, con l’avvento di Vista lo è ancora di più: Windows è un sistema operativo progettato per tenerti legato al guinzaglio come un cane. Usare Windows è come dare il via libera ai ladri per rubarti la biancheria, come camminare per la strada sventolando il codice segreto della tua carta di credito, come essere in un videogioco e dire “Controllami”, come se fossi un masochista e volessi farti male.

Pensaci.

Ci ho pensato; se l'incipit mi sembrava pessimista la conclusione lo è ancora di più. Ma non è che quella del nostro è sfiga e basta (se gli rubano la biancheria per strada, il codice segreto, ecc.)? D'altra parte se uno preferisce esser cieco...

PASSA A LINUX PRIMA CHE SIA TROPPO TARDI.

Ecco scusami, ma se il nostro conclude così una bella grattata non me la toglie davvero nessuno! E scusate se è poco!

Scusate lo sfogo, ma crepavo a tenere tutto questo dentro

(Aggiornato il 15 Marzo in seguito ad ulteriori spu

ti di humor)

ti di humor) -

Go beyond Mac OS :)

Via Paul Smith

-

Risposta al language pop quiz

Consider the abstract language L = {wcw | w is in (a|b)*}. L consists of all words composed of a repeated string of a's and b's separated by c, such as aabcaab. It can be proven that this language is not context free. This language abstracts the problem of checking that identifiers are declared before their use in a program. That is, the first w in wcw represents the declaration of the identifier w. The second w represents its use. While it is beyond the scope of this book to prove it, the non-context-freedom of L directly implies the non-context-freedom of programming languages like Algol and Pascal, which require declaration of identifiers before their use, and which allow identifiers of arbitrary length.

For this reason, a grammar for the syntax of Algol or Pascal does not specify the characters in an identifier. Instead, all identifiers are represented by a token such as id in the grammar. In a complier for such a language, the semantic analysis phase checks that identifiers have been declared before their use.Tratto da "Compilers: Principles, Techniques and Tools", prima edizione, pagina 179, esempio 4.11

In parole povere il linguaggio non è context free anche se la grammatica per farne il parsing è context free (per ovvi motivi!). Quindi la risposta al pop-quiz è no.

Technorati tags: Linguaggi context-free, cazzate

Technorati tags: Linguaggi context-free, cazzate -

Dov'è finito il metodo scientifico

In questi giorni - nel tempo sempre meno dedicato al cazzeggio - mi son dato un po' alla lettura/navigazione sparsa online. In passato ho criticato spesso quelli che hanno recensito Vista senza neanche provarlo. Più leggo e più mi convinco che il metodo scientifico sia ormai in via di estinzione, rimpiazzato da un altro metodo:

- crea una teoria a caso

- deriva dei fatti che possano supportare tale teoria

- generalizza i fatti al punto due fino a farli diventare fuffa plausibile

- ripetere e pubblicizzare la fuffa plausibile fino a farla sembrare realtà

Un paio di esempi.

Avevo già parlato in passato del mito del file system senza frammentazione. Il mito viene perpetrato in maniera meravigliosa in questa pagina. A parte la spiegazione banale e molto vaga (quoto: "più usi Windows, più lento è l'accesso ai file"), mi meraviglio che nessuno si sia chiesto come:

- tale file system trovi il tempo di cercare i "cassetti vuoti consecutivi" (se lo fa per ogni scrittura, vuol dire che la "deframmentazione" avviene in tempo reale a spese della performance)

- come faccia il file system a sapere a priori quanto è grande il file nel caso di streaming che incidentalmente è lo scenario in cui la deframmentazione risulta molto utile

- come faccia il file system a trovare "cassetti vuoti consecutivi" laddove questo non fosse possibile: in tal caso il file sarebbe frammentato comunque senza possibilità di deframmentazione a posteriori (infatti il file system ext2 supporta solo la deframmentazione offline: fonte; lo stesso tool ha effetti micidiali su ext3)

C'è da dire che tutto il discorso sulla deframmentazione è basato sul mito che:

frequent defragmentation is necessary to maintain adequate system performance. Although it may produce substantial filesystem speed improvements in some cases, for the typical Windows user the overall performance improvement may be minor or unnoticeable.

Ci sono casi in cui la deframmentazione è vitale: incidentalmente, visto il supporto nativo per la deframmentazione, me la son cavata bene su Windows ma ho avuto molti guai su Linux (avevo un TiVo che è morto anche a causa dell'eccessiva frammentazione dell'HD).

Deframmentare tornava molto utile ai tempi di MsDos/Windows 3.x che non di Windows 9x e successivi. Ciononostante tutta una teoria è basata su alcuni elementi di fuffa plausibile.

Secondo esempio, galleria di crash per Windows.

Tralasciamo il fatto che molte immagini in giro sono puro frutto di Photoshopizzazione (la più spettacolare è presentata qui; trovo spettacolare il fatto che il blogger non si sia neanche accorto che la schermata blu non è un BSOD di Vista ma una vecchia schermata blu windows 9x style: infatti somiglia a questa ma non a questa; pardon ma non sono riuscito a trovare una immagine di un BSOD di vista).

Dove sta la fuffa? Sta nel fatto che se windows tira fuori un messaggio di errore di "Virtual Memory is Low" vuol dire che qualche processo (e quindi qualcuno che scrive codice per Windows) perde (a mo di rubinetto) memoria. Stessa cosa per le schermate blu di Windows 9x: in windows 9x era molto facile generarle con il seguente pezzo di codice C (provare per credere!):

int * c = 0;

*c = 5;C'è anche da dire che in Windows9x una schermata blu spesso indicava il crash di un processo (in contrasto al crash di sistema).

Se questa è la fuffa plausibile, qual'è la teoria? Cito:

Sto raccogliendo qui alcune immagini delle defaillance più spettacolari di Windows. [...] Sarebbe interessante pubblicare anche qualche foto di analoghe defaillance pubbliche di Linux, ma finora non ne ho trovate (*)

Incredibile che questa 'bufala' sia di nuovo di origine dell'acchiappa bufale. Forse Paolo Attivissimo non sa distinguere un crash di un'applicazione da un crash di sistema? Forse perché sparare merda su Windows è molto semplice e meno rischioso a detta di questo post? Cito, con tristezza (l'enfasi in grassetto è mio):

If you think a Microsoft product sucks you can say that to great detail without having to be afraid of your job, apparently even if you work for Microsoft (which I kind of find surprising). But if you suggest that Linux isn’t ready for the desktop — which I do often because it isn’t – you’ll have folks coming after your job and, sometimes, suggesting you won’t be long for this world. Some of the mail has been rather nasty (though I do admit it has moderated of late).

[...]

As an analyst I actually had to quit my job to have the same freedom of speech with Linux. According to The Register, there is actually some kind of a strike team that comes after me every time I say something positive on Microsoft or negative on Linux. And I’m not alone: Laura DiDio at Yankee gets sexual harassed, and Dan Lyons over at Forbes is attacked regularly, although he does have supporters as well.

E via per nuove teorie tutte da inventare.

-superquack

(*) ho una lista di defaillance simili private di Linux, fa lo stesso?

- il mio router Linux ogni tanto si riavvia (non molto spesso, ma quanto basta)

- il mio router Linux ogni tanto si rifiuta di assegnarmi un indirizzo IP

- il mio router Linux è il quinto o sesto di una lunga serie di router che avevano tutti grossi problemi di base

- il mio file-server Linux non accetta password più grandi di otto caratteri o contenenti caratteri speciali (viva la sicurezza!)

- il mio file-server Linux non permette di scrivere file più grandi di 2GB (dando "disk full" error)

- il mio TiVo linux based è morto in seguito ad un upgrade di sistema

e potrei continuare per ore (anche se il principio è sempre quello: l'OS non centra; centra il sw che vi ci gira)

Technorati tags: Cazzate, Pippe Mentali -

Updates³

Update 1 (aka Windows Update) Giorni fa, testando readyboost con la memoria che uso di solito per la macchina fotografica, ho avuto non pochi problemi con i driver del lettore SD. Ora che tramite windows update i driver sono andati a posto e non ho dovuto più fare shutdown forzato, l'indice di affidabilità è salito ad 8.70 dopo aver raggiunto il minimo storico di 8.23 dovuto a 3 shutdown forzati: readyboost ha cominciato ad entrare in azione, yeah!

Update 2 (aka ReadyBoost) Effettivamente readyboost funziona. Io uso una SD da 2GB formattata NTFS (proverò anche in FAT32 che dovrebbe essere un tanticchia più veloce) e la combinazione con superfetch è impressionante. L'hot boot di una macchina virtuale (simile ad una dis-ibernazione) è velocissimo con tempi inferiori al secondo. Le applicazioni che lancio più spesso (ovviux!) sono anch'esse istantanee così come una certa responsività (che neologismo orribile, pardon) del sistema. Insomma accattativillo!

Update 3 (aka Pascal e il context free) Ma la domanda è poco interessante o troppo geek? Ai posteriori l'ardua sentenza. Domani potrei pubblicare la mia risposta.

Technorati tags: Cazzate

Technorati tags: Cazzate -

Linguaggi context free: pop quiz

Oggi sono in vena di quiz. Data la definizione di linguaggio context free, il Pascal è un linguaggio context free o no? Specificare...

P.S. quelli di wordpress devono avermi tirato una saetta visto che per buona parte della giornata il DB su cui risiede questo blog ha dato forfait.

-quack

-

Wordpress: remote execution exploit

Cito da qui:

It was determined that a cracker had gained user-level access to one of the servers that powers wordpress.org, and had used that access to modify the download file. We have locked down that server for further forensics, but at this time it appears that the 2.1.1 download was the only thing touched by the attack. They modified two files in WP to include code that would allow for remote PHP execution.

Neanche una settimana fa commentavo riguardo un eposodio simile capitato a quelli di Etomite. Che devo pensare?

Technorati tags: Security, Open Source -

È sempre colpa del driver: ReadyBoost

Preso dalla voglia di testare un po' tutto durante la scorsa settimana ho azzerato il mio laptop. Ho scoperto cose molto interessanti, quali:

- OneCare fa un ottimo lavoro con il backup in rete. Pensavo avrei avuto problemi in quanto il mio drive di rete D-Link (che presto finirà nel dimenticatoio) non supporta file più grossi di 2GB. Nessun problema per OneCare disegnato per spezzettare tutto in tanti file .zip piccolissimi. Geniale! Unico problemino che ho riscontrato, al momento del restore, è che molto probabilmente OneCare usa il machine guid per identificare i backup: invece di finire nei folder di default, ho dovuto fare operazione di copia manuale dei file. Poco male.

- L'installazione media di Vista richiede meno di 25 minuti sul mio laptop partendo da DVD. Installato da un drive USB richiede solo 5 minuti. Wow!

. L'articolo linkato tra l'altro cita una memory card SD ottima per ReadyBoost. Peccato che il negozio online, sniffando l'affare nell'aria, abbia aumentato due volte il prezzo portandolo da 19.99 a 21.99 e poi a 23.49 (io sono riuscito a procurarmente una a 21.99 ma anche a 23.49 mi sembra un ottimo affare). A differenza di un drive USB, la memoria SD sporge solo di un paio di millimetri fuori dal mio laptop per cui si rivela molto pratica.

. L'articolo linkato tra l'altro cita una memory card SD ottima per ReadyBoost. Peccato che il negozio online, sniffando l'affare nell'aria, abbia aumentato due volte il prezzo portandolo da 19.99 a 21.99 e poi a 23.49 (io sono riuscito a procurarmente una a 21.99 ma anche a 23.49 mi sembra un ottimo affare). A differenza di un drive USB, la memoria SD sporge solo di un paio di millimetri fuori dal mio laptop per cui si rivela molto pratica. - ReadyBoost, i cui dettagli tecnici sono descritti con maestria nel secondo articolo di Russinovich sul nuovo kernel di Vista, funziona davvero quasi bene. Purtroppo per leggere il contenuto della SD, Vista ha bisogno di passare per i driver Ricoh che purtroppo non godono di ottima fama. Da notare quanto spesso appaia la frase "it's always the drivers...".

.

. - Un altro articolo sempre sullo stesso forum parla di un metodo pratico per valutare le performance di lettura/scrittura per le memory card (di qualsiasi tipo inclusi i pendrive USB). L'articolo accenna a WinSat che incidentalmente è lo stesso tool usato da ACT e VUA per testare la compatibilità HW dei PC.

Per ora, enjoy. Prometto risultati dettagliati in conclusione di ulteriori test.

~quack

Technorati tags: Vista, ReadyBoost -

Carss

Due foto scattate nei paraggi.

Prima foto:

Notare quanto sembra piccolo il SUV a destra confrontato con il mostro a sinistra.

Seconda foto:

La gente davvero trasporta di tutto di più. Incluso una giraffa peluche che costringe a tenere il tettuccio aperto in una giornata uggiosa come questa.

-superquack

-

Make a difference!

Se usate MSN messenger, non vi costa niente. Via Mario.

-

In Italia si sta male

Bellissima. Mitico Rino! Via Kataweb.

-

Vista, UAC & SendKey

Alla fine, per chiarirmi con me stesso, mi son letto il post di Joanna (citato in precedenza) e mi sono sciroppato questa presentazione di Russinovich (che consiglio vivamente!).

Joanna afferma:

The fact that UAC implementation contains bug(s), like e.g. the bug I pointed out in my article, which allows a low integrity level process to send WM_KEYDOWN messages to a command prompt window running at high integrity level.

Mark dice l'esatto opposto, cioé che in realtà i low integrity level process non dovrebbero permetterlo. Armato di santa pazienza ho fatto la prova del nove.

- ho installato una banale applicazione SendKey.exe e lanciata come utOnto normale

- aperto notepad come utOnto normale e attivato sendkey. Tutto funziona come ci si aspettava

- aperto notepad come admin e riattivato sendkey. Tutto NON funziona come ci si aspettava

Conclusione il baco non c'è e la security sussiste. Siccome sono le 8.18PM e sono ancora in ufficio me ne vado a casa felice e meno ignorante: ho anche capito cosa Russinovich intende per "security boundary" nella sua replica; ma purtroppo tale spiegazione non ci starebbe nei margini di questo post. Ne seguirà sicuramente un altro.

~quack

-

Chi fa i capelli al barbiere di Siviglia?

Parimenti: chi acchiappa le bufale di un'acchiappa bufale? Ci provo io. L'intervista delle iene, grazie a Gioxx, l'ho trovata qui.

Alcuni brani (in grassetto il mio commento):

[Vista è meglio di XP in] molte cose dal punto di vista della sicurezza. (Giusto, ma non solo)

[Vista] è il sistema operativo microsoft più caro in assoluto. (Quasi-bufala-totale; edizioni equivalenti costano quanto XP; tra l'altro non capisco perché se Vista costa caro, Paolo suggerisca i Mac che costano di più(*))

[I vantaggi di Vista su XP sono] abbastanza limitati. (Contraddizione; se Vista è meglio di XP dal punto di vista della sicurezza e la sicurezza è importante, allora questa è una contraddizione)

MacOS offre le stesse cose di Vista da più tempo. (Almeno opinabile; sulla sicurezza intanto MacOS è molto indietro... e per favore: basta con la storia che non ci sono virus per Mac, lo sappiamo perché )

)

[Vista è] troppo caro (già dibattuto, alquanto opinabile), troppo lucchettato, contiene troppi sistemi anticopia (il supporto legale per DVD e HD è un lucchetto? Mi sembra il contrario; sarà un fissato?), troppo pesante, richiede un computer estremamente potente (Bufala! Ho afferreto! Paolo ha visto Vista in cartolina ), troppo tardi perché sistemi alternativi già offrono tutto quello che da pochi giorni offre Windows Vista (mmm.... incluso l'enorme parco software? Decisamente opinabile!)

), troppo tardi perché sistemi alternativi già offrono tutto quello che da pochi giorni offre Windows Vista (mmm.... incluso l'enorme parco software? Decisamente opinabile!)

Grazie ai lucchetti digitali è molto difficile sviluppare schede video, schede audio che ne rispettino tutti gli standard (mmm... Tranne NVidia - in evidenti difficoltá a raggiungere la quality bar per i driver ma in maniera totalmente scorrelata con i lucchetti digitali - quasi tutti gli altri produttori non hanno avuto grossi problemi; ovviamente non mancano eccezioni. Bufala)

[Uso un mac] perché funziona (Alquanto opinabile)Da un giornalista informatico mi sarei aspettato una recensione basata sui fatti, al contrario di quanto visto finora. Peccato.

La mia stima per Paolo peró rimane immutata quando si limita a parlare di bufale o di sicurezza in generale (bella la frase "la sicurezza è un processo" non una feature).

-quack

(*) osservazione di Luca.

-

Mio fratello

<- cliccare qui

buon compleanno, Beppe!

P.S. per i lettori in RSS: questo post rende meglio sul mio sito.

-

Fatece vota'

Legge elettorale di cacca -> Elezioni 1996 -> Maggioranza risikata centro-sx, ricatti, Governi instabili -> Nuova legge elettorale -> Elezioni 2001 -> Maggioranza bulgara centro-dx, 2 Governi stabili -> Nuova legge elettorale, la peggiore -> Elezioni 2006 -> Maggioranza super-risikata centro-sx, Governo alla nitroglicerina ->

...

Qualcuno chiede una nuova legge elettorale, i soliti fessi abboccano. Se questo accade prevedo:

Elezioni 2008 -> Maggioranza bulgara di centro-dx, Goveri stabili -> Nuova legge elettorale, possibilmente peggio di quella del 2006 -> Elezioni 2013 (ecc. ecc.)

A questo punto la cosa migliore è fatece vota' con questa (del 2006) legge elettorale. Spetta anche a me godere uno spettacolo di ricatti incrociati.

FATECE VOTA'!!

Technorati tags: Politica -

Security by 'open source'

Una delle affermazioni più ricorrenti nei commenti di questo blog, soprattutto quando 'sparo cazzate' sulla sicurezza è:

Linux è open source e quindi più sicuro.

Da cui deduco che chi lo scrive intende che l'open source sia più sicuro. Ma è davvero così?

Circa un anno fa un esperto di sicurezza - tale Luca Ercoli - ha trovato una backdoor in un CMS open source. Già l'idea di una backdoor mi fa venire i brividi... in un prodotto open source mi fa leggermente balzare dalla sedia. Un brano significativo dell'intervista:

Punto Informatico: Cosa ti ha portato a scoprire questa falla in Etomite?

Luca Ercoli: Stavo effettuando alcune operazioni sui server di SEEWEB e con i colleghi avevamo notato che c'era un notevole aumento dei tentativi di scalata dei privilegi. Così siamo andati ad analizzare i log effettuati dagli strumenti di registrazione, ma è stato solo analizzando con più precisione i log del server web, che abbiamo capito che i tentativi di intrusione venivano effettuati sfruttando una vulnerabilità del CMS Etomite.La vulnerabilità non è stata scoperta leggendo il codice (sono dell'opinione che sono davvero pochissimi gli esseri umani in grado di farlo, tra cui includo Michael Howard), ma guardando i log. Poi, codice alla mano, si è arrivati alla root cause. Mmm. Lo stesso Luca però (a mio parere contraddicendosi) trae conclusioni diverse da quelle che trarrei io:

[...] programmi per Windows che vengono distribuiti in codice binario già pronto per essere utilizzato e la cui correttezza purtroppo non è verificabile come per i programmi distribuiti con licenza GPL

Apro una parentesi ed espongo la mia opinione (non so i fatti ma utilizzo il rasoio di Occam). Secondo me la backdoor è stata introdotta direttamente nel codice (la backdoor era codificata in Base64) in quanto è sopravissuta un paio di versioni: trovo alquanto singolare che non sia stato possibile risalire all'autore della backdoor. Le fonti ufficiali sono state molto vaghe a riguardo e mi pare di aver letto un paio di versioni discordanti in giro (hackeraggio del sito di dowload e sostituzione dei file; hackeraggio del CVS e checkin diretto della backdoor).

Luca dice che il codice binario non è [facilmente] verificabile (giusto); ma il fatto che il codice aperto sia verificabile non garantisce che sia verificato (come nel caso di Etomite). Lui stesso ha trovato la falla guardando i log e non il codice sorgente.

Secondo me - anzi - in alcuni casi l'open source viene usato per instillare un falso senso di sicurezza. Un altro esempio: questo articolo. L'autore dice:

So despite the conventional wisdom, the fact that many eyeballs are looking at a piece of software is not likely to make it more secure. It is likely, however, to make people believe that it is secure. The result is an open source community that is probably far too trusting when it comes to security.

[...]

The many eyeballs approach clearly failed for Mailman. And as open source programs are increasingly packaged and sold as products, users -- particularly those who are not familiar with the open source world -- may well assume that the vendor they are buying the product from has done some sort of security check on it.

Ma chi è l'autore? Un windows fanboy? Uno che scrive sw packettizzato closed source? No:

John Viega is a research associate at Reliable Software Technologies, in Sterling, Va. He holds an M.S. in Computer Science from the University of Virginia. He developed and maintains Mailman, the Gnu mailing list manager. His research interests include software assurance, programming languages, and object-oriented systems.

Nientepopodimenoche l'autore di mailman.

Nella trappola dell'open source è più sicuro ci sono cascato anche io quando - prima del SP2 di XP - stanco dei vari attacchi al browser (che poi ho scoperto molto spesso basati su componenti di terze parti tra cui in larga parte la JVM di Sun) ho installato anche sul mio PC firefox perché "più sicuro" (era la prima parte del loro motto: safer, faster, better(*)). Poi ho letto questo e mi è venuto seriamente da piangere: questa vulnerabilità è secondo me la peggiore di tutto il software umanamente scritto dopo Slammer e CodeRed (ma solamente perché per essere sfruttata bisogna cliccare un link). Peccato che ai quei tempi - se ben ricordo - in Firefox non c'era neanche l'autoupdate.

Tralascio poi il discorso dei cacciatori di zero-day vulnerabilities: col codice alla mano dovrebbero fare più in fretta.

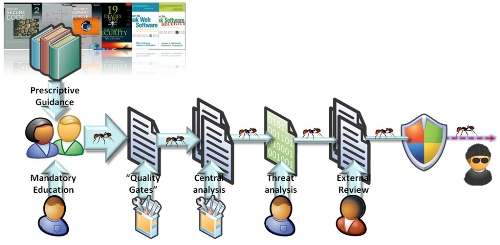

Infine non ho dati su quale sia il processo di sviluppo di un sw opensource come Linux o Firefox; essendo su base volontaria non so quanto si possa cercare di forzare un processo di qualità come quello di Vista (tratto da qui):

In sintesi: l'opensource è dal punto di vista strettamente teorico più sicuro, a patto che chi lo _usa_ si guardi _tutto_ il codice per davvero. Io non ho ne il tempo, ne la voglia di guardare nel mio tempo libero il codice degli altri (soprattutto quando - come nel caso di Etomite - non servirebbe a niente perché la vulnerabilità è nascosta anche ad una lettura più approfondita). Voi?

-quack

(*) in realtà Firefox non è ne safer (Fonte), ne faster (Opera is the fastest Graphical Web Browser in Windows. - Fonte; Internet Explorer 7 is clearly faster than Firefox 2.x in 4 out of 7 measures of performance, stessa fonte). Per induzione 'induco' neanche better.

Technorati tags: Security, Open Source